急増する「ClickFix攻撃」とは? その手口と有効な対策

1.概要

近年、企業の情報セキュリティ対策が高度化する一方で、サイバー攻撃の手口も技術的な防御をすり抜けるためますます巧妙化しています。その一つとして特に問題視されているのがソーシャルエンジニアリングです。ソーシャルエンジニアリングとは、技術的な脆弱性ではなく、人間の心理的な隙や行動の誤りを悪用して、情報の窃取や不正な操作の誘導を行う攻撃手法です。

こうしたソーシャルエンジニアリングが多様化・高度化するなか、2024年上旬には新たな手法である「ClickFix攻撃」が確認され、世界的に急速な拡大を見せています。日本国内でも既に攻撃が観測されており、あらゆる組織が標的となり得る状況です。この攻撃手法では、偽のエラーメッセージを表示するダイアログボックスを用いて、ユーザに悪意のあるコマンドを実行させます。

操作がユーザ起点に見えるためセキュリティ製品の防御をすり抜けやすく、侵害成功率が高いとされています。巧妙な手口によりユーザの警戒心をかいくぐるClickFix攻撃は、企業や個人の情報資産に深刻な影響を及ぼす可能性があり警戒が必要です。

2.「ClickFix攻撃」についての詳細

ClickFix攻撃は、2024年上旬に初めて確認され、2025年にかけて急速に拡大した比較的新しい攻撃手法です。この手法では、ユーザに対して一見正規に見える操作を促し、その入力内容を悪用して端末上で任意のコマンドを実行させます。

典型的な手法としては、偽のエラーメッセージや偽のCAPTCHA画面を利用したものが挙げられます。ユーザが画面に表示された指示に従いコピー&ペーストや実行を行うことで、攻撃者の意図したスクリプトが実行されます。

この攻撃手法はソーシャルエンジニアリングに分類されます。従来のマルウェア配布や不正プログラムの実行とは異なり、被害者自身の操作を経由することが大きな特徴となります。

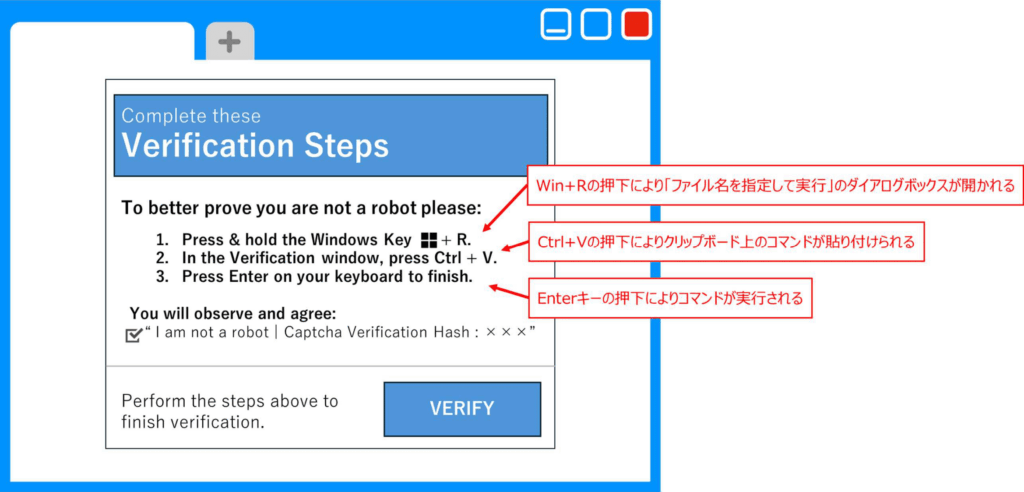

偽のCAPTCHA画面を使った攻撃の流れを以下に示します。

①ターゲットの誘導

ユーザはメールやSNS、偽サイト等を通じて、攻撃者が用意したサイトに誘導されます。

②コマンドのコピー

サイト上でのクリック等の操作に連動して、クリップボードへ悪意のあるコマンドが自動的にコピーされます。

③偽のCAPTCHA画面を使用した指示

サイト上に表示された画面上の指示(図1)に従い操作すると、Win+Rで「ファイル名を指定して実行」のダイアログボックスが開かれます。そこに②でクリップボードにコピーされたコマンドが貼り付けられ、最終的にEnterキーの実行によって悪意のあるコマンドが実行されます。

④マルウェアのダウンロード

③のコマンドによって攻撃者の用意したスクリプトが実行され、マルウェアがダウンロードされます。

⑤機密情報の窃取

④でダウンロードされたマルウェアが起動され、認証情報などの機密情報が窃取されます。

【図1】 偽のCAPTCHA画面

3.事例紹介

ClickFix攻撃はユーザ自身に悪意のあるコマンドを実行させることで、セキュリティ製品の検知を回避しやすく、加えて技術的なハードルが低いため、国家支援型の攻撃者から一般的なサイバー犯罪者まで幅広い脅威アクターに利用されています。その汎用性の高さから、様々なマルウェアキャンペーンにも容易に組み込まれ、初期感染手段として採用されています。

本章ではClickFix攻撃が利用された代表的な事例について紹介します。

- Lampionマルウェアキャンペーン

2019年に銀行口座情報の窃取を目的としたマルウェアとして報告されていたLampionマルウェアが、ClickFix攻撃と組み合わせた形で再び悪用されるキャンペーンが確認されています。

当初はポルトガルを主な標的としていましたが、現在ではポルトガル語圏の複数国にも拡大しています。また、政府・運輸・金融機関といった多様な組織が攻撃対象となるなど、活動範囲の拡大が報告されています。

2025年6月時点においても継続的な攻撃が確認されています。本マルウェアは検知を回避するための巧妙な設計が施されており、高いステルス性を維持したまま拡散を続けているため大きな脅威となっています。

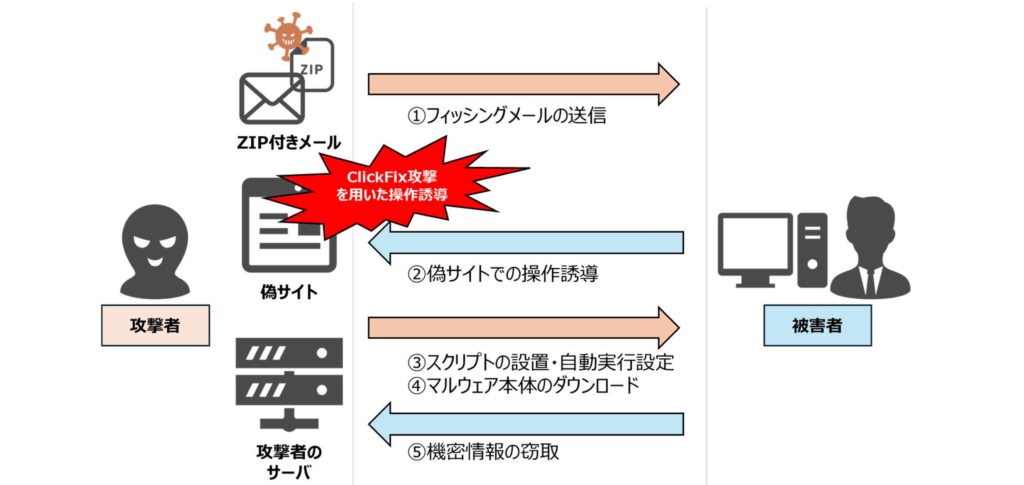

Lampionマルウェアキャンペーンの流れを以下図2に示します。

【図2】 Lampionマルウェアキャンペーン

①フィッシングメールの送信

攻撃者は標的となるユーザへZIPファイルを添付したフィッシングメールを送付します。

②偽サイトでの操作誘導

ユーザがZIPファイルに含まれるHTMLファイルを開くと、攻撃者が用意した偽のWebサイトへ自動的に誘導されます。サイト上には「プレビューを有効にする」や「続行」といった正規の操作を装ったボタンが表示され、これらには、PowerShellコマンドをクリップボードへ自動コピーするスクリプトが組み込まれています。意図せずコマンドをコピーしたユーザはその後、画面上の指示に従って「Win+R」キーを押し、コマンドを貼り付け自ら実行してしまいます。

③スクリプトの設置・自動実行設定

実行されたコマンドは、スクリプトなどのファイルをユーザの一時フォルダにダウンロード・保存します。これらのファイルは隠しファイル属性やシステム属性が付与され、エクスプローラ上で目立たないよう設定されます。また、Windowsタスクスケジューラに自動実行のタスクを登録し、再起動や特定のタイミングで自動実行されるよう設定します。

④マルウェア本体のダウンロード

保存されたスクリプトは、Lampionマルウェア本体の実行に必要なファイルを外部から順次取得・展開し、マルウェアが動作可能な環境を整えます。この際、セキュリティ製品の有無を確認して検知を回避する動作や、大容量ファイルをダウンロードすることで解析を困難にする動作も確認されています。その後、端末の再起動後もマルウェアが動作を継続できるように永続化設定が行われます。

⑤機密情報の窃取

端末が再起動されると、登録されたタスクによりLampionマルウェアが自動的に起動して活動を開始します。起動後は、認証情報や銀行口座情報などの機密情報を収集し、攻撃者のC2サーバへ送信します。

4.対策

ClickFix攻撃のようなソーシャルエンジニアリング手法では、マルウェア自体や脆弱性の利用ではなく、「ユーザ自身が正規操作だと信じて行動してしまう」点を突いて攻撃が成立します。したがって、技術的な防御だけでは不十分であり、教育やルールの徹底が有効な対策として挙げられます。本章では、具体的な対策方法を紹介します。

・社員へのセキュリティ教育

最新の事例と対処法を定期的に周知し、トレーニングやシミュレーションを行うことで従業員のセキュリティ意識を高めます。特に、見慣れない操作や画面に対して「不審に思う」「社内の担当者へ確認をする」という行動を促すことでリスクを低減できます。

・操作の制限

Win+R(「ファイル名を指定して実行」)などの機能を制限することも対策の一つとなります。併せて普段使用しない機能は原則として無効化するといった社内ポリシーやルールの明確化も有効です。

・エンドポイントセキュリティの導入

セキュリティ教育だけでなく、万が一のインシデント対策のためにPCやスマートフォンなどの端末を守るEDRを導入することも推奨されます。端末の挙動をリアルタイムで監視することで、攻撃の検知および感染状況の調査・分析が可能になります。また、マルウェア検知時にはファイルの隔離や削除といった対応を安全かつ迅速に行うことができます。

5.まとめ

ClickFix攻撃は、正規の操作を装うことで利用者の自発的なアクセスや入力を誘導し悪意あるコマンドの実行を促す巧妙な攻撃手法です。日常的な操作の延長線上で被害が発生するため、ユーザ自身が手口を理解して注意を払うことが不可欠です。今後は、ユーザを欺く手法がさらに巧妙かつ多様化することが予想されるため、継続的な警戒と対策の強化が求められます。攻撃を未然に防ぐためには、セキュリティ教育の徹底や社内ルールの明確化が重要です。加えて、EDRなどのセキュリティ製品を導入し、端末内の不審な挙動をリアルタイムで検知・対応することで、端末レベルでの防御力を高めることも有効な対策となります。

6.参考文献

[1] Beyond The Click: Unveiling Fake CAPTCHA Campaigns

https://www.splunk.com/en_us/blog/security/unveiling-fake-captcha-clickfix-attacks.html

[2] Think before you Click(Fix): Analyzing the ClickFix social engineering technique

https://www.microsoft.com/en-us/security/blog/2025/08/21/think-before-you-clickfix-analyzing-the-clickfix-social-engineering-technique/

[3] Unmasking the Danger: Lumma Stealer Malware Exploits Fake CAPTCHA Pages

https://www.cloudsek.com/blog/unmasking-the-danger-lumma-stealer-malware-exploits-fake-captcha-pages

[4] クリップボード経由でPowerShellを起動させられる攻撃が増加

https://www.proofpoint.com/jp/blog/threat-insight/clipboard-compromise-powershell-self-pwn

7.SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

当社のセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する 『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp