【号外】注意喚起:Cisco ASAおよびFTDにおける複数の脆弱性 (CVE-2025-20333、CVE-2025-20362)について

1.概要

2025年9月25日(現地時間)、Cisco Systems社がCisco Adaptive Security Appliance(ASA)およびFirewall Threat Defense(FTD)における複数の脆弱性に関する情報を公表しました。これらのうち、制限付きのURLエンドポイントに認証なしでアクセス可能な脆弱性(CVE-2025-20362)と、認証後に任意コード実行可能な脆弱性(CVE-2025-20333)を組み合わせた攻撃を確認しており、9月26日にJPCERTコーディネーションセンター(JPCERT/CC)にて緊急で注意喚起が行われています。

本脆弱性(CVE-2025-20333)のCVSS v3.0のベーススコアは9.9(Critical)と極めて高く、任意のコマンド実行が可能な脆弱性のため、脆弱性対象の製品を使用している場合は、Cisco Systems社が提供する情報を参照し、早急に修正済みバージョンへのアップデートなどの対策を実施することが推奨されています。

2.脆弱性情報詳細(CVE-2025-20333、CVE-2025-20362)

(1)脆弱性の概要

Cisco Systems社が提供しているCisco Secure Firewall Adaptive Security Appliance(ASA)ソフトウェアおよびCisco Secure Firewall Threat Defense(FTD)ソフトウェアのサービスには脆弱性(CVE-2025-20333、CVE-2025-20362)が存在します。

※Cisco Secure Firewall Adaptive Security Appliance(ASA)およびCisco Secure Firewall Threat Defense(FTD)はCisco Systems社が提供しているファイアウォール製品

・CVE-2025-20333

本脆弱性により、認証されたリモートの攻撃者が影響を受けるデバイス上で任意のコードを実行できる可能性があります。この脆弱性は細工されたHTTP(S)リクエストをデバイスに送信することで悪用することが可能であり、root権限を用いて任意のコードを実行することでデバイスの侵害を行います。

・CVE-2025-20362

本脆弱性により、認証されていないリモート攻撃者が、認証なしではアクセスできないはずの制限されたURLエンドポイントに不正にアクセスできる可能性があります。

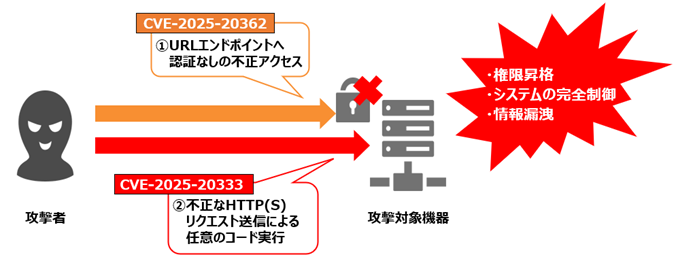

(2)攻撃の概要

攻撃者はCVE-2025-20362を悪用し、本来はアクセスできないはずのURLエンドポイントに侵入します。その後、CVE-2025-20333を悪用し、細工したHTTP(S)リクエストを送信することでroot権限でのリモートコード実行を達成します。その結果、ファイアウォール機器にマルウェアを設置、任意のコマンド実行、情報窃取などの攻撃を実行することが可能となります。

【図1】 攻撃のイメージ

(3)影響を受けるシステムおよびバージョン

Cisco ASAソフトウェア

- 9.16.4.85 以前のバージョン

- 9.17 およびそれ以前のバージョン

- 9.18.4.67 以前のバージョン

- 9.19 およびそれ以前のバージョン

- 9.20.4.10 以前のバージョン

- 9.22.2.14 以前のバージョン

- 9.23.1.19 以前のバージョン

Cisco FTDソフトウェア

- 7.0.8.1 以前のバージョン

- 7.1 および以前のバージョン

- 7.2.10.2 以前のバージョン

- 7.3 および以前のバージョン

- 7.4.2.4 以前のバージョン

- 7.6.2.1 以前のバージョン

- 7.7.10.1 以前のバージョン

(4)インシデント対策

本脆弱性はすでに悪用を試みる攻撃が報告されており、CVSS v3.0スコアは9.9と高く、脆弱性を悪用された場合には深刻な被害を受ける可能性があります。また、確認された攻撃ではVPNサービスの有効な機器が影響を受けており、VPNサービスはインターネットに露出した環境で利用されることからも、悪用される可能性は高いと予想されます。そのため、影響を受けるシステムを利用している場合には速やかな対応が必要です。Cisco Systems社より提供されている修正済みバージョンへアップデートすることを推奨します。サービスが終了しているなどのサポート状況によってアップデートが実行できない場合は、サポートされているハードウェアおよびソフトウェアにデバイスを移行することを推奨します。

修正済みバージョンについては下記リンクを参照ください。

Cisco Event Response: Continued Attacks Against Cisco Firewalls

(https://sec.cloudapps.cisco.com/security/center/resources/asa_ftd_continued_attacks  )

)

(5)軽減策

本脆弱性はVPNサービスが有効になっている製品に対して影響を与えるため、以下に記載の方法ですべてのVPNサービスを無効化することで軽減することが可能となります。Cisco Systems社により、以下のコマンドが紹介されています。

・すべてのVPNサービスの無効化

すべてのSSL VPNサービスを無効にするには、次の例に示すように、グローバルコンフィギュレーションモードでno webvpnコマンドを実行します。

(コマンド例)

firewall# conf t

firewall(config)# no webvpn

WARNING: Disabling webvpn removes proxy-bypass settings.

Do not overwrite the configuration file if you want to keep existing proxy-bypass commands.

firewall(config)#

また、セキュリティ侵害が疑われる場合や確認された場合は、修正済みバージョンへのアップデート後にすべての設定(ローカルパスワード、証明書およびキー)を変更することを推奨します。

最新情報については下記リンクを参照ください。

Cisco Event Response: Continued Attacks Against Cisco Firewalls

(https://sec.cloudapps.cisco.com/security/center/resources/asa_ftd_continued_attacks  )

)

3.まとめ

本記事ではCisco Systems社の提供しているCisco Secure Firewall Adaptive Security Appliance(ASA)ソフトウェアおよびCisco Secure Firewall Threat Defense(FTD)ソフトウェアのサービスに存在する脆弱性(CVE-2025-20333、CVE-2025-20362)について詳細と対策を紹介しました。すでに当該脆弱性の悪用が確認されているため、当該製品をご利用の場合、Cisco Systems社が提供する情報を参照し、早急に修正済みバージョンへのアップデートなどの対策を実施することを推奨します。

4.参考情報

・Cisco Systems社

Cisco Secure Firewall Adaptive Security Appliance Software and Secure Firewall Threat Defense Software VPN Web Server Remote Code Execution Vulnerability

2025年9月26日閲覧

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

Cisco Secure Firewall Adaptive Security Appliance Software and Secure Firewall Threat Defense Software VPN Web Server Unauthorized Access Vulnerability

2025年9月26日閲覧

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-YROOTUW

Cisco Event Response: Continued Attacks Against Cisco Firewalls

2025年9月26日閲覧

https://sec.cloudapps.cisco.com/security/center/resources/asa_ftd_continued_attacks

5.SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

当社のセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp