「AndroxGh0st」の攻撃手法と対策について

1. 概要

2024年1月16日、連邦捜査局(FBI)とサイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA)が共同でマルウェア「AndroxGh0st」についてのセキュリティアドバイザリをリリースし、その攻撃手法や危険性の注意喚起を行いました。AndroxGh0stは特定の脆弱性を持つサーバの調査とそれを悪用した攻撃を行うマルウェアです。今回はAndroxGh0stの詳細と対策について紹介いたします。

2. AndroxGh0stについて

2.1 AndroxGh0stとは

AndroxGh0stは脆弱性を持つサーバを特定し、ボットネット※1を生成するPythonスクリプトのマルウェアです。同マルウェアは「AWS」や「Microsoft 365」、「SendGrid」、「Twilio」など、多くの注目度の高いアプリケーションを標的に、スキャン攻撃やAPIの悪用、Webシェルの展開など多くの機能を搭載していることが特徴です。攻撃の前段階として、同マルウェアが悪用する脆弱性を持つサーバを特定するため、公開されているサーバは全てスキャン攻撃の標的となる危険性があります。次項ではAndroxGh0stを用いた攻撃の流れの一例を解説します。

※1 ボットネット:攻撃者やサイバー犯罪者の制御化にある、悪性ソフトウェア(マルウェア)に感染したコンピュータのネットワーク

2.2 攻撃の流れ

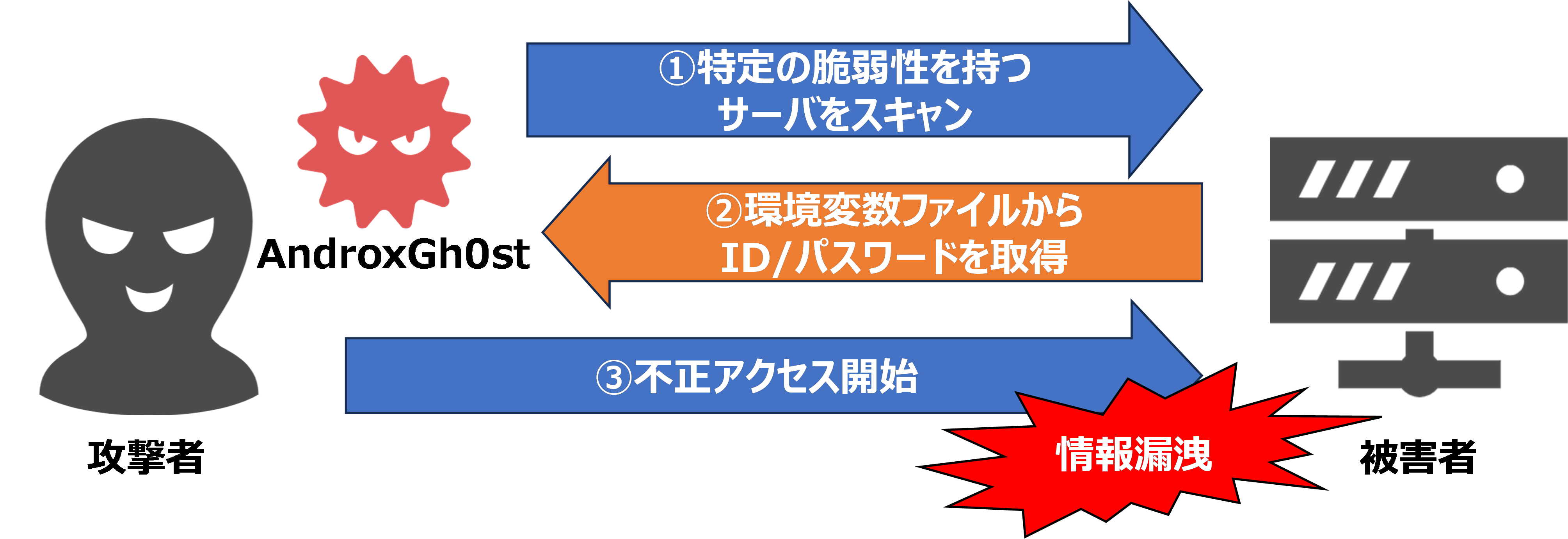

AndroxGh0stを用いた攻撃の一例として次のような流れが想定されます。

① 悪用する脆弱性を持つサーバの特定

AndroxGh0stがサーバをスキャンすることで、同マルウェアが悪用する特定の脆弱性を持っているか調査します。悪用する脆弱性の種類として「CVE-2017-9841」「CVE-2021-41773」「CVE-2021-41773」があります。詳しくは次項「2.3悪用される3つの脆弱性」にて説明します。

② 認証情報の取得

特定した脆弱性を持つサーバに対して、AndroxGh0stが脆弱性を悪用し、環境変数ファイルからサーバのパスワードやユーザ名などの認証情報を取得します。

③ 不正アクセスの開始

特定した脆弱性を持つサーバに対して、攻撃者は取得した認証情報や脆弱性を悪用した不正アクセスを開始します。これにより、さらなる情報漏洩などの被害が発生します。

【図1】AndroxGh0stを用いた攻撃モデルの一例

2.3 悪用される3つの脆弱性

AndroxGh0stは、3つの脆弱性を悪用することが確認されています。

1. CVE-2017-9841

一つ目の脆弱性は「CVE-2017-9841」、PHP Unit※2の脆弱性です。PHP Unitバージョン4.8.28未満および5.6.3未満には、攻撃者が悪意あるHTTP POSTリクエストを対象サーバへ送信することで、任意のコマンドが実行される脆弱性があります。AndroxGh0stはこの脆弱性を持つサーバを特定することで、攻撃者は追加の悪意あるファイルをサーバへアップロードしたり、URI経由でアクセスできる偽のページを作成し、Webサイトへのバックドアとして使用することでデータベースへアクセスすることができます。

2. CVE-2018-15133

二つ目の脆弱性は「CVE-2018-15133」、Laravel※3の脆弱性です。Laravel Frameworkバージョン5.5.40および5.6.xから5.6.29には、信頼できないデータをデシリアライズ※4するため、リモートコードが実行される脆弱性があります。AndroxGh0stはこの脆弱性を持つサーバからアプリケーションキーの取得を行い攻撃者はそれを悪用することで、サーバにて任意のコードを実行し悪意あるファイルをサーバへアップロードします。

3. CVE-2021-41773

三つ目の脆弱性は「CVE-2021-41773」、Apacheのパストラバーサルの脆弱性です。Apache HTTP Serverのバージョン2.4.49と2.4.50にはパストラバーサルの脆弱性があります。AndroxGh0stはこの脆弱性を持つサーバを特定することで、攻撃者はルートディレクトリ以外のURLへアクセスでき、任意のコードを実行する可能性があります。

AndroxGh0stによってこれらの脆弱性を持つサーバが特定された場合、攻撃者によってその脆弱性を突く攻撃が行われる可能性があります。対策として既知の脆弱性に対するパッチを適用することが重要です。

またAndroxGh0stは自動的に脆弱性を悪用し不正アクセスを行うことができます。特にクラウド上に存在するWebアプリケーションが標的にされる可能性が高いと考えられるため、注意が必要です。次項では、AWSを標的とした攻撃モデルの一例を紹介します。

※2 PHP Unit:PHPで作成されたプログラムの単体テストを行うテスト用ツール

※3 Laravel:Taylor Otwellによって開発されたPHPのWebアプリケーション開発フレームワーク

※4 デシリアライズ:文字列やバイト列へ変換されたデータを元の複合的なデータへ復元すること

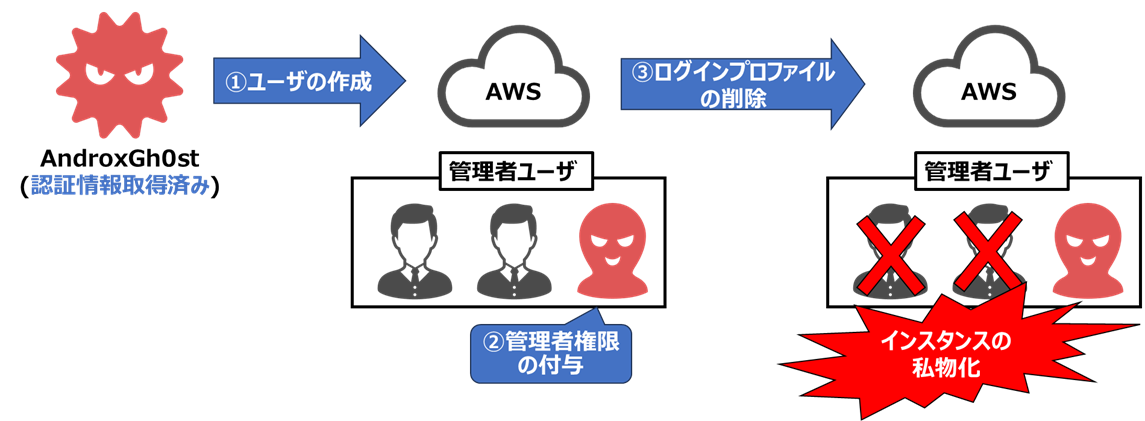

2.4 AWSへの攻撃モデル

AndroxGh0stが前述の脆弱性を悪用しAWS上の環境変数ファイルから認証情報を取得すると、以下の流れを自動的に実行し、AWS管理コンソールへのアクセスを行います。

① 取得した認証情報から新たなユーザの作成

② 新たに作成されたユーザからAWS管理コンソールへアクセスできる管理者権限の付与

③ 既存のログインプロファイルの削除

以上のプロセスにより既存のユーザをログインできなくすることで、攻撃者はインスタンスの私物化を試みます。

【図2】AWSを標的とした攻撃モデルの一例

2.5 対策

AndroxGh0stによる攻撃への対策として以下の方法があります。

・すべてのOS、ソフトウェアを最新の状態へアップデートする

Androxgh0stは既知の脆弱性を特定し悪用するため、ソフトウェアのバージョンを常に最新の状態に保つことが、最も有効な対策です。前述した脆弱性3件「CVE-2017-9841」「CVE-2018-15133」「CVE-2021-41773」については、セキュリティパッチの適用が推奨されます。

・URIのアクセス制御を行う

URIのデフォルト設定として、すべてのリクエストを拒否することが推奨されています。アクセスする必要のないページへのアクセスを制限することで、情報漏洩を防ぐことができます。

・ 環境変数ファイルに認証情報を持つサービスについて、不正アクセスがないか確認する

AndroxGh0stはサーバの環境変数ファイルに保存されている認証情報を用いて不正アクセスを試みます。そのため、環境変数ファイルへ保存されている情報を削除し、不正なアクセスが行われていないかを確認することで、被害の拡大を防ぐことができます。

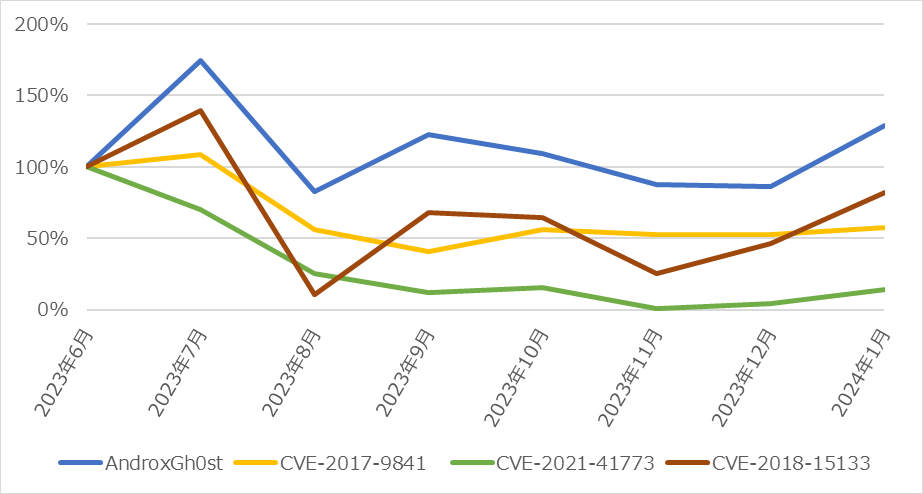

3. SSK SOCでの検知状況

SSK SOCではAndroxGh0stを用いた攻撃を継続的に検知しています。下図は2023年6月以降のAndroxGh0stによるスキャニング攻撃と関連する脆弱性を突くイベント3種の検知数の推移です。AndroxGh0stのスキャニングの検知数に関連して脆弱性を突く攻撃の検知数も変化していることが分かります。

【図3】SSK SOCにおけるAndroxGh0stと関連する脆弱性を突くイベント数の推移(2023年6月度を100%として算出)

4. まとめ

本稿で説明したAndroxGh0stはインターネット上に公開されているすべてのサーバに対しスキャン攻撃を行う可能性があります。サーバの脆弱性が特定された場合、攻撃者によって悪用され不正アクセスによる被害を受けることが考えられるため、非常に危険性の高いマルウェアです。対策として、既知の脆弱性に対するパッチ適用とアクセス制限を早期に行うことを強く推奨します。

5. 参考資料

・CISA

Known Indicators of Compromise Associated with Androxgh0st Malware,2024年2月26日閲覧

https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-016a

・LACEWORK

AndroxGh0st – the python malware exploiting your AWS keys,2024年2月26日閲覧

https://www.lacework.com/blog/androxghost-the-python-malware-exploiting-your-aws-keys/

・Fortinet

Androxgh0st Malware Attack,2024年2月26日閲覧

https://fortiguard.fortinet.com/outbreak-alert/androxgh0st-malware

6. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp