Emotetテイクダウン成功後の現状と今後の対策

マルウェア「Emotet」(エモテット)は主にメールの添付ファイルを利用し、感染を拡大させるマルウェアです。2021年1月27日にUROPOL(欧州刑事警察機構)はEmotetのボットネットのテイクダウンに成功したと発表しています。これにより最大規模のボットネットが無害化されたことになり、Emotetによる被害は収束すると考えられます。今回はEmotetの特徴や最新の動向についてご紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

1. 概要

マルウェア「Emotet」(エモテット)は主にメールの添付ファイルを利用し、感染を拡大させるマルウェアです。過去メールの返信を模したメールを送信し、添付ファイルの開封を誘導するなど手口が巧妙化していました。

2021年1月27日にUROPOL(欧州刑事警察機構)はEmotetのボットネットのテイクダウンに成功したと発表しています。これにより最大規模のボットネットが無害化されたことになり、Emotetによる被害は収束すると考えられます。

今回はEmotetの特徴やe-Gateセンターの検知実績等を踏まえて最新の動向についてご紹介いたします。

2. 「Emotet」の特徴のおさらい

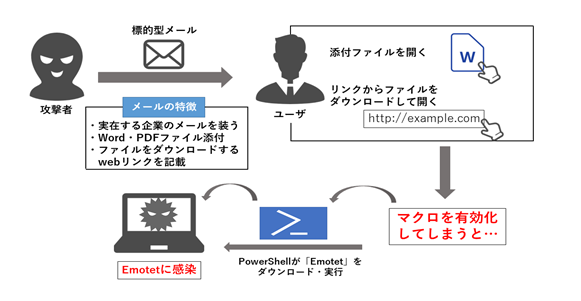

Emotetの主な感染経路はメールの添付ファイルです。他の種類のマルウェアをダウンロードし拡散するローダーとして使用されています。感染すると重要なファイルが窃取され、同ネットワーク内の端末にまで感染する恐れがあります。

Emotetの感染拡大を狙う攻撃者は特定の相手に狙いを絞った「標的型攻撃」を仕掛けます。標的型メールは過去メールの返信を模したメールを送信する等、巧妙化しておりEmotetに限らず標的型メールに対しては注意が必要です。

Emotetの感染パターンとしては下図1のような標的型メールに添付されたファイルから感染します。

【図1】「Emotet」感染イメージ

また、Emotetの特徴については過去に弊社のe-Gateセキュリティニュースで取り上げております。詳細は下記ニュースをご参照ください。

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=10400

3. 「Emotet」がもたらす影響

Emotetの感染時には下記のような影響が発生します。

■ メール、ブラウザに保存したパスワードの窃取、メール本文、メールアカウントの窃取

■ ネットワーク内の他のパソコンへの感染拡大

■ 他のマルウェアの感染拡大

4. 「Emotet」を含むマルウェアへの対策方法

Emotetの攻撃と同様にメールを利用した標的型攻撃に対しては下記のような対策が有効です。

■ 身に覚えのないメールを開かない

■ 身に覚えのないメールの添付ファイルを開かない

■ 身に覚えのないメールに記載のあるURLをクリックしない

■ 例え自身が送信したメールへの返信メールであっても不自然な点があれば添付ファイルを開かない

■ 信頼できないメールに添付されたWord文書やExcelファイルを開いた時に、マクロやセキュリティに関する警告が表示された場合、「マクロを有効にする」「コンテンツの有効化」というボタンはクリックしない

■ OSやアプリケーション、セキュリティソフトを常に最新の状態にする

■ メールや文書ファイルの閲覧中、身に覚えのない警告ウインドウが表示された際、その警告の意味が分からない場合は、操作を中断する

■ 身に覚えのないメールや添付ファイルを開いてしまった場合は、すぐにシステム管理部門等へ連絡する

■ 組織内への注意喚起を行う

■ メールセキュリティ製品の導入

■ マルウェア不正通信ブロックサービスの導入

■ ソフトウェアのマクロ自動実行機能の無効化

5. 「Emotet」感染時の対応方法

Emotetの感染端末に関しては海外の捜査当局から警察庁に対して、日本国内の約2万6000件の感染している機器に関する情報提供がありました。2021年2月下旬より警察庁、総務省、一般社団法人ICT-ISAC及びISPが連携して、Emotetに感染した可能性のある機器の利用者への注意喚起を行う取組を開始したと公開されています。

Emotetに感染した場合はISPより通知されるコンピューター名を元に調査する必要があります。JPCERT/CCが公開しているツール「EmoCheck」でダウンロードし、感染が疑われる端末へコピーし、実行することで感染の有無を確認することができます。

JPCERTCC/EmoCheck – GitHub

https://github.com/JPCERTCC/EmoCheck/releases

EmoCheckを実行時に「Emotetのプロセスが見つかりました」と表示された場合、Emotetに感染しています。感染端末を特定できた場合、感染端末で次のような対応が必要です。

■ EmoCheck実行結果に表示されるイメージパスに存在するEmotetを削除する

■ メールアカウントやブラウザに保存されたアカウントのパスワードを変更する

■ 他のマルウェアに二次感染していないか確認する

詳細についてはJPCERT/CCの下記対応方法をご参照ください。

JPCERT/CC:マルウェアEmotetのテイクダウンと感染端末に対する通知

https://blogs.jpcert.or.jp/ja/2021/02/emotet-notice.html

6. e-Gateでの検知状況

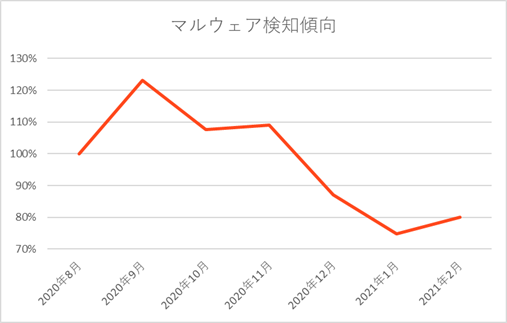

e-Gateセンターでマルウェア関連の攻撃統計を取ったところ、全体として2020年9月をピークに減少傾向になっています。これは2020年上半期に発生した新型コロナウィルス感染症の流行に便乗したサイバー攻撃が落ち着いてきたことが要因として考えられます。

【図2】マルウェア検知傾向(2020年8月を100%として算出)

EUROPOL(欧州刑事警察機構)はEmotetのボットネットのテイクダウンに成功したと2021年1月27日に発表しています。これにより大きな被害を世界に与え続けてきた最大規模のボットネットを無害化されたことになります。今後はテイクダウンされたことでEmotetが持つ検知回避機能が動作しなくなるため、ウイルス対策ソフト等で徐々に検知、対処が進んでいくと考えられます。

7. 今後の対策

Emotetのボットネットはテイクダウンされましたが、まだ海外の捜査当局の調査結果では日本国内に約2万6000件のEmotet感染機器が存在するという情報があります。攻撃者は過去に感染させた端末を利用し新たなマルウェアを混入することができるため、テイクダウンされたからと言って感染端末を放置しないようにご注意ください。Emotet感染時には速やかにツール「EmoCheck」を使用し、感染の有無を確認し対処することを推奨いたします。

マルウェア全体としてはEmotet以外のメールを利用した標的型攻撃を継続検知しております。Emotetの対策方法として紹介した「4.「Emotet」を含むマルウェアへの対策方法」は他のマルウェアでも有効ですので継続して対策を実施することを推奨いたします。

1つの脅威がなくなってもサイバー犯罪者は日々、進化した巧妙な手口で利用者を陥れてきます。マルウェアもEmotetの1つだけではありません。今後もEmotetのような大規模なマルウェア感染活動が発生する可能性がありますので、「身に覚えのないメールや添付ファイルを開かない」といった基本的な対策を継続し、常に攻撃から身を守ることを意識して頂くことが大切です。

8. 参考情報

・警察庁

マルウェアに感染している機器の利用者に対する注意喚起の実施について

https://www.npa.go.jp/cyber/policy/mw-attention.html

・EUROPOL

WORLD’S MOST DANGEROUS MALWARE EMOTET DISRUPTED THROUGH GLOBAL ACTION

https://www.europol.europa.eu/newsroom/news/world%E2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action

・JPCERT/CC

マルウェアEmotetのテイクダウンと感染端末に対する通知

https://blogs.jpcert.or.jp/ja/2021/02/emotet-notice.html

9. e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター”」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp