2025年のインシデントとSOC検知傾向を踏まえた今後のセキュリティ対策

1. 概要

2025年は、サイバー攻撃が量・質ともに一段と高度化・多様化した一年となりました。攻撃の自動化や分業化が進んだことで、従来よりも短期間かつ広範囲に影響を及ぼす攻撃が確認されており、組織の規模や業種を問わずリスクが顕在化しております。

2024年の振り返りでランサムウェアのビジネス化や攻撃の高度化を取り上げましたが、2025年においても同様の攻撃が確認されております。一方で、攻撃ジャンルの構成比自体には大きな変化が見られないものの、攻撃手法の細分化やバリエーションの増加がより顕著となりました。

本記事では、2025年に発生した代表的なインシデント事例を振り返るとともに、SOCにおける検知状況から見えてきた攻撃手法の傾向を整理いたします。さらに、これらの傾向を踏まえ、今後特に留意すべきリスクと対策のポイントについてご紹介いたします。

2024年振り返りの詳細については以下の過去に取り上げたセキュリティニュースをご参照ください。

『2024年のセキュリティインシデントの振り返りと今後の対策』

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=14813

2. 2025年に発生した代表的なインシデント事例

2025年には、国内外においてサービス停止や業務遅延を伴うサイバー攻撃が相次ぎ、社会的な影響が顕在化しました。本章では、年初に観測された大規模なDDoSキャンペーンと国内企業を標的としたランサムウェア被害についてご紹介いたします。

(1)大規模なDDoSキャンペーン

2024年12月末から2025年1月にかけて、国内外の組織を対象とした大規模なDDoSキャンペーンが確認されました。本キャンペーンでは、航空会社・通信会社・金融機関その他インフラなど特定の業種に限定されず、複数の組織が同時期に影響を受けており、Webサービスや業務システムの一時的な停止、応答遅延といった影響が発生しております。これらの攻撃にはIoT機器で構成されるボットネットが利用されており、このIoT機器からのDDoSコマンドが多数観測されております。

本キャンペーンでは、単純に大量の通信を送りつけるといった従来のネットワークレイヤにおけるDDoS攻撃のみではなく、HTTP/HTTPS通信を対象に送りつけるといったアプリケーションレイヤにおけるDDoS攻撃も確認されております。異なるレイヤにおけるDDoS攻撃が複合することで、防御側には複数の対策を同時に講じる必要が生じ、対応が難しくなった点が特徴です。

(2)アサヒグループホールディングスおよびアスクル株式会社におけるランサムウェア被害

2025年9月にアサヒグループホールディングス、10月にはアスクル株式会社において、それぞれランサムウェア被害が公表されました。各社は被害確認後、影響範囲の調査やシステムの復旧対応を進めるとともに、外部専門機関と連携した調査を実施したことを公表しております。これらの事例では、業務システムへの影響により一部業務の停止が発生しており、事業継続の観点からも大きな課題となっております。

近年のランサムウェア攻撃は、暗号化による業務妨害に加え、事前に情報を窃取した上で公開を示唆する二重恐喝型の手法が一般化されております。侵入経路としては、VPN機器や公開サービスの脆弱性、認証情報の不正利用など複数の手法が組み合わされているケースが多く、攻撃が表面化する以前の段階で複数の兆候が発生している点が特徴です。

それぞれの事例詳細については以下の過去に取り上げたセキュリティニュースもご参照ください。

『DDoS攻撃:最新の攻撃傾向と事例紹介』

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=14971

『RaaS型ランサムウェアの拡大:Qilin事例と企業が行うべき対策』

https://www.ssk-kan.co.jp/topics/?p=15959

3. SOCでの検知傾向

前章でご紹介したようなサイバー攻撃は、通常突発的に発生するものではなく、侵入経路の調査行為などのさまざまな攻撃通信が前段階として発生するケースが多くあります。本章では、2025年に弊社SOC(Security Operation Center)にて観測された検知データをもとに、攻撃傾向を整理いたします。

(1)SOCで検知された検知イベント数から見る攻撃手法の多様化

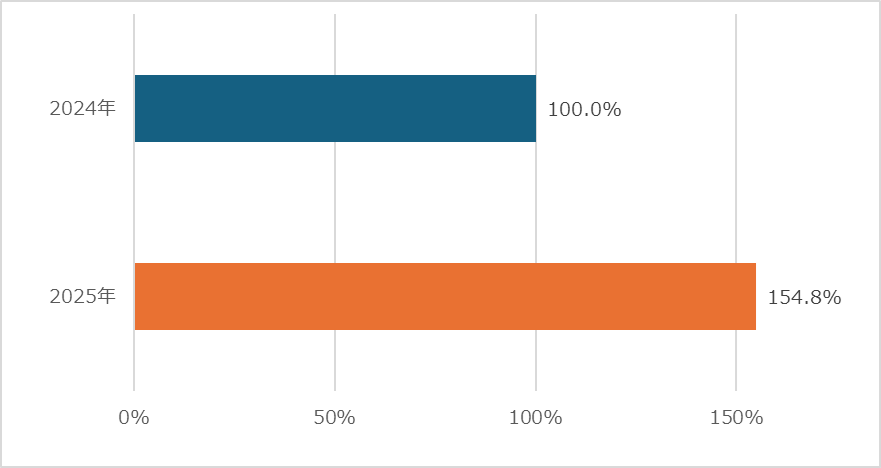

2024年と2025年を比較すると、SOCで検知されたイベントの種別数に大きな変化が見られました。下図はそれぞれの年を通じてSOCで検知された検知イベントの種別数を表しております。2024年に検知したイベントの種別数を100%として示しております。

図1 2024年と2025年における検知イベントの種別数の割合比較

2024年と比較して、2025年には約50%増加しております。この増加は検知件数の増加という量的な変化ではなく、検知対象となる攻撃手法の「種類」が増加していることを示しております。

検知イベントの種類が増加した背景の一つとして、攻撃の自動化やツール化の進展が挙げられます。特に近年では、同一の攻撃目的であっても、通信の振る舞いやリクエスト内容を細かく変化させるケースが増えております。その結果、従来検知していたイベントが、各々異なるイベントとして検知されるケースが増えております。

このように、2025年に観測された検知イベント種別数の増加は、単に新しい攻撃が増えたことを意味するものではなく、既存の攻撃手法がより多様な形で実行されるようになった結果と捉えることができます。攻撃の実行コストが下がる一方で、防御側ではより幅広い観点での対策が求められる状況となっております。

(2)月別・カテゴリ別に見た検知傾向

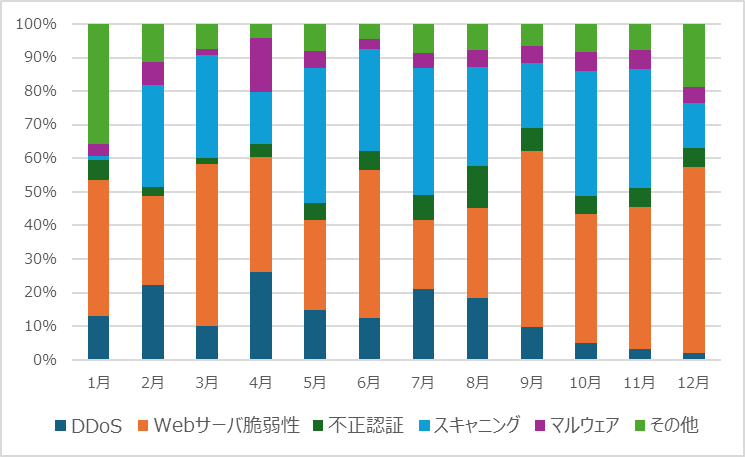

前節では2025年を通した傾向を確認しましたが、SOCにおける2025年の検知イベント割合を月別・カテゴリ別に集計した結果、攻撃カテゴリごとに発生時期や割合に傾向が見られました。下図は2025年にSOCで検知されたイベントの割合を月別・カテゴリ別に集計したものです。月ごとに割合の増減はあるものの、年間を通じて様々な攻撃が継続的に発生していることが分かります。

図2 2025年の各月に検知したイベント割合

・DDoS攻撃

DDoS攻撃は4月および7月に比較的高い割合を示しており、これらの時期にネットワークレイヤを中心とした異常通信が増加しておりました。一方で、年後半では割合が減少しており、不定期に攻撃が発生していることが分かります。

・Webサーバの脆弱性に対する攻撃

Webサーバの脆弱性に対する攻撃が年間を通じて最も高い割合を占めております。特に3月、6月、9月、12月には比較的高い割合を示しており、脆弱性の公開や攻撃コードの流通を契機とした探索・攻撃が継続的に行われている状況が確認されました。

・不正認証

不正認証に関連する通信は、年間を通じて発生しています。この傾向から、不正認証は単発的な攻撃ではなく、情報流出の恒常的なリスクとして存在していることが分かります。

・スキャニングによる調査

スキャニングに分類される通信は、3月以降に増加し、年間を通じて断続的に発生していました。これらは本格的な攻撃に先立つ情報収集活動とみられ、侵入可能なシステムを探索する行為が常態化していることが分かります。

・マルウェアの検知

マルウェアに分類される通信は、年間を通じて大きな増減は見られず、一定の割合で推移しました。マルウェア感染は常に発生する可能性があるため、継続的にサーバや端末の監視を行う必要があることが分かります。

(3)SOC検知傾向から読み取れるポイント

2025年は前年と比べて攻撃カテゴリの構成自体は大きく変化していないものの、検知されるイベントの種類が増加し、攻撃手法のバリエーションが拡大していることが明らかになりました。また、月ごとに割合の増減はありますが、年間を通じて多様な攻撃が継続的に発生していることが分かりました。このような状況では、特定の攻撃のみを想定した対策では十分とは言えず、複数の攻撃に対して監視・分析する体制が重要となります。

次章では、これらのSOC検知傾向を踏まえ、今後求められる対策の考え方について整理します。

4. 検知傾向を踏まえたセキュリティ対策

SOCでの検知傾向から、DDoSやランサムウェアといった顕在化する攻撃の前段として、脆弱性探索、不正認証、スキャニングなどの通信が複合的に発生していることが分かります。これらに対しては、個別の攻撃手法に対する場当たり的な対応ではなく、継続的かつ多層的な防御が求められます。

・平常時の通信状態の把握

通常時の通信量を把握することで、DDoS攻撃発生時の異常なセッション量やリクエスト頻度を早期に検知することが可能となります。

・FWとWAFによるアクセス制限

FWによるネットワークレイヤでの通信制御と、WAF(Web Application Firewall)によるWebアプリケーションへの不正なアクセスを検知・遮断するアクセス制限を組み合わせることで、複合化されたDDoS攻撃に対して多層的な防御が可能となります。

・最新のセキュリティパッチの適用

VPN機器や公開サーバに対する既知の脆弱性を悪用した攻撃のリスクを低減できます。新たな脆弱性が次々と報告されているため、定期的かつ継続的なパッチ適用が重要となります。

・多要素認証の導入や特権アカウントの制限などの管理強化

パスワードレス認証を含む強固な認証方式により、認証情報が窃取された場合でも不正利用を防止し、侵害時の被害拡大を抑制できます。パスワードを不要とし、公開鍵暗号に基づく認証方式であるパスキーを活用することで、従来の認証方式と比較して、情報窃取に対するより高い耐性が期待されます。

パスキーの詳細については以下の過去に取り上げたセキュリティニュースもご参照ください。

『パスキーについて~パスワードの要らない認証技術とは~』

https://www.ssk-kan.co.jp/topics/?p=15848

・EDRを導入し端末やサーバの挙動を監視する

EDR(Endpoint Detection and Response)は、端末やサーバの内部で起きている動きを継続的に監視し、通常とは異なる挙動を検知することが可能です。EDRを活用することで、不審なプロセスや通信を早期に把握できます。

・定期的なバックアップの取得と復旧手順の検証

ランサムウェア被害が発生した場合、データが利用できなくなります。定期的なバックアップと復旧手順の確認を行うことで、万一の際にも迅速に業務を再開できる体制を構築することが重要となります。

・サプライチェーンを含めた対策

委託先やグループ企業を含めた全体のセキュリティ体制を考慮し、SOCで横断的に状況を把握できる体制が重要です。

5. まとめ

本記事では、2025年の主なセキュリティインシデントの振り返りと、SOCでの検知傾向を踏まえた今後の対策について紹介しました。2025年は、攻撃カテゴリの構成比に大きな変化は見られなかったものの、検知ルールの種類数が増加するなど、攻撃手法の多様化が進んだ一年でした。

DDoSやランサムウェアといった表面化する攻撃の前段階では、脆弱性探索や不正認証といった通信が継続的に発生しています。これらの脅威に対しては、侵入防止・検知・被害抑止を組み合わせた多層防御の考え方に基づく対策を実施するとともに、SOCを活用した継続的な監視と運用改善を行うことが重要です。

6. 参考文献

[1] トレンドマイクロ株式会社 2024年末からのDDoS攻撃被害と関連性が疑われるIoTボットネットの大規模な活動を観測 2026年1月23日閲覧

https://www.trendmicro.com/ja_jp/research/24/l/iot-botnet-activity-ddos-attacks.html

[2] サイバートラスト株式会社 2024 年末〜2025 年初にかけて発生した DDoS 攻撃とは何だったのか 2026年1月23日閲覧

https://www.cybertrust.co.jp/blog/linux-oss/system-monitoring/vulnerability/security-threat-trends2501-01.html

[3] アサヒグループホールディングス サイバー攻撃による情報漏えいに関する調査結果と今後の対応について 2026年1月23日閲覧

https://www.asahigroup-holdings.com/newsroom/detail/20251127-0104.html

[4] アスクル株式会社 ランサムウェア攻撃の影響調査結果および安全性強化に向けた取り組みのご報告 2026年1月23日閲覧

https://pdf.irpocket.com/C0032/PDLX/O3bg/N4O3.pdf

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

弊社のセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp