RaaS型ランサムウェアの拡大:Qilin事例と企業が行うべき対策

セキュリティ 2025.12.22

-

1.概要

2024年以降、RaaS(Ransomware as a Service)※1モデルを悪用したランサムウェア攻撃が世界的に急増しています。2024年に世界で公表されたランサムウェア被害は5,400件超と、前年から約1~2割増加しています。日本企業を標的とした被害も相次いでおり、国内外の企業・組織の情報資産に深刻な影響が懸念されています。警察庁などの統計では2025年上半期だけで116件が確認されるなど、企業規模を問わず広範な被害が発生しています。

RaaSを利用することで、専門知識の乏しい攻撃者でも活動が可能となり、攻撃者層と被害範囲の拡大を招いています。本稿では、増加傾向にあるランサムウェア攻撃の実際の事例と主な侵入経路を紹介します。

※1:ランサムウェア攻撃に必要なツール、インフラ、ノウハウをサービスとして提供するサイバー犯罪のビジネスモデル -

2.アサヒグループホールディングスにおけるランサムウェア被害の概要

アサヒグループホールディングス(以下、アサヒGHD)で発生したランサムウェア被害はロシア語圏で活動するRaaSグループQilinによる攻撃であると確認されています。Qilinは10月7日にダークウェブ上で犯行を主張しました。

以下では被害の概要を説明します。

①発生

2025年9月29日午前7時ごろ、サイバー攻撃によるシステム障害が発生し、ファイル暗号化などの被害が確認されました。同日午前11時ごろ、対象システムのネットワークを遮断しデータセンターに対して隔離措置を実施しました。同日のうちにアサヒGHDは公式ホームページでサイバー攻撃によるシステム障害を公表しました。

②感染源

侵入経路は公表されていませんが、VPN利用廃止の対応からVPN経由と推測されます。被害発覚の約10日前(9月19日ごろ)にシステム侵入の可能性があります。拠点ネットワーク経由でデータセンターに侵入し、サーバーと社用PC計37台が被害の対象となりました。うち一部PCからデータ流出が確認されました。

③被害

11月27日の調査結果発表で、氏名・住所・電話番号・メールアドレス・生年月日などの個人情報約191万件(お客様相談室152.5万件、社外関係先11.4万件、従業員・退職者10.7万件、従業員家族16.8万件)の流出可能性を公表しました。

④時系列

本事例における主要な出来事について、時系列を以下に記載します。 -

表 1 本事例における時系列

日付

時刻

内容

9/19頃

–

システムへの侵入が行われた可能性

9/29

07:00頃

サイバー攻撃によるシステム障害発生

11:00頃

対象システムのネットワーク遮断およびデータセンター隔離

–

サイバー攻撃によるシステム障害を公表(第1報)

10/3

–

サイバー攻撃がランサムウェアによるものと公表(第2報)

10/7

–

Qilinランサムウェアグループが犯行声明

10/8

–

流出疑いの情報をインターネット上で確認と公表(第3報)

10/14

–

個人情報流出の可能性を公表(第4報)

11/27

–

調査結果詳細と影響範囲(191万件流出可能性)を公表、記者会見

-

3.ランサムウェア被害の主な侵入経路

Qilinをはじめとするランサムウェアグループの多くはVPNやリモートデスクトップなどのリモートアクセス経路を悪用しております。警察庁が発表した「2025年上半期サイバー犯罪レポート」でもランサムウェア被害の感染経路としてVPNが約62%、リモートデスクトップが約22%を占めています。今回のアサヒGHD事例でも侵入が拠点ネットワーク経由と推測され、VPNサーバー悪用の可能性が指摘されています。

RaaSでは、開発者(オペレーター)※2がツールを提供し、アフィリエイト(初期アクセスブローカー含む)※3が偵察・侵入・実行を分担します。この分業により、脆弱発見から暗号化までサイクルが高速化し、攻撃件数が急増しています。

※2:攻撃に必要なツール、インフラの開発・運営を行いアフィリエイトにツールの貸与などを行う(サービスの提供側)

※3:オペレーターからツールを借り、攻撃を実行する(サービスの使用側)

VPNとリモートデスクトップのいずれの侵入経路でも類似した手法が用いられていることから、公開ネットワークに対するセキュリティ対策の重要性が一層高まっています。

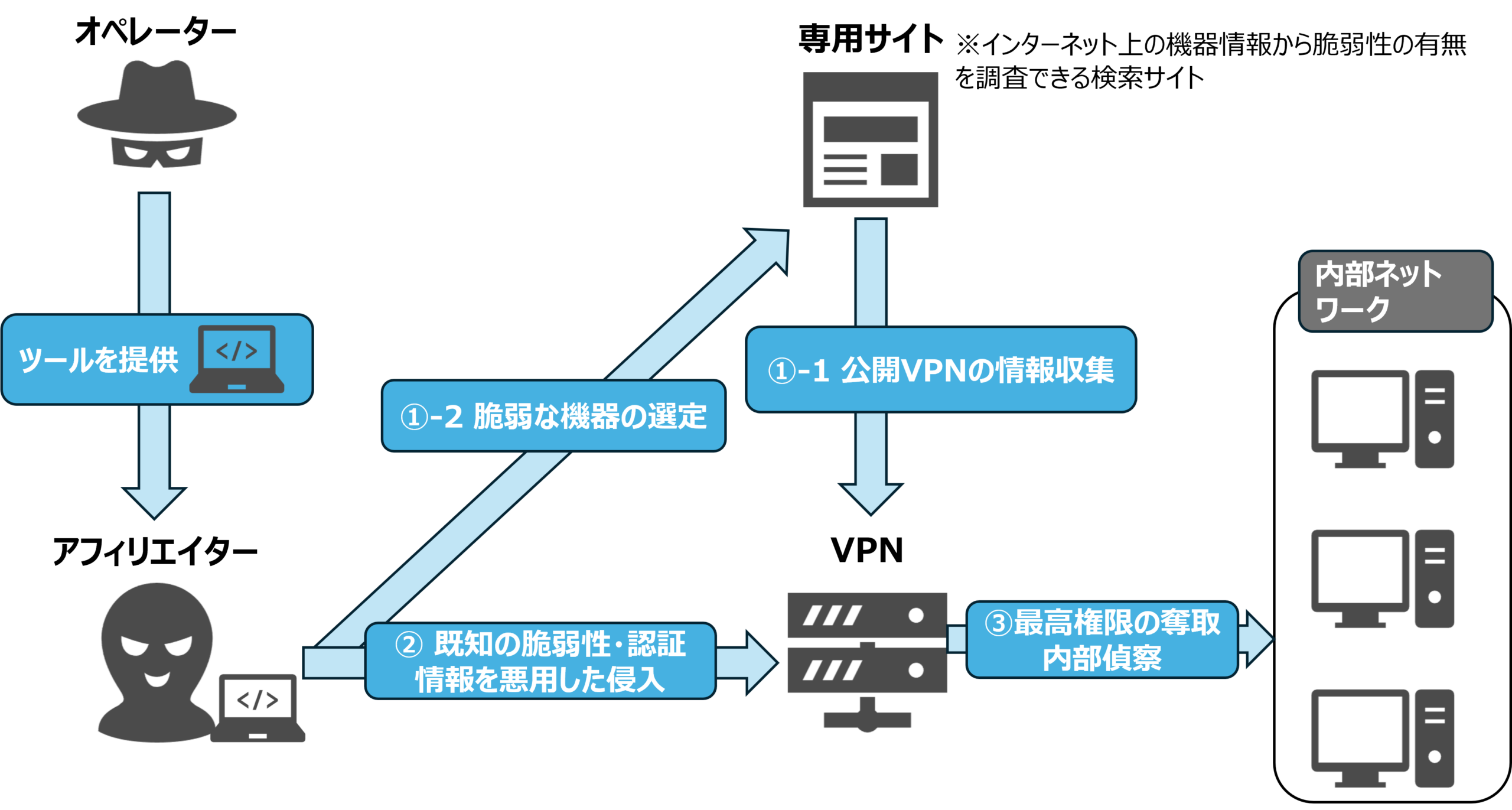

●VPNを使用した攻撃フローの概要

VPNはリモートワークや複数の拠点から社内ネットワークへの接続を容易にする便利なツールですが、この利便性が攻撃者の標的となっています。社内ネットワークにインターネット経由で安全にアクセスできるため、企業で広く導入されていますが、セキュリティ設定が不十分だと公開スキャンから認証突破、内部偵察まで数週間かけて進行するランサムウェア攻撃の格好の入口となってしまいます。

次の図1ではVPNを利用した標準的な侵入フローを解説します。

図 1 VPNを利用した標準的な侵入フロー

①偵察

攻撃者は専用の検索ツールやサイトを使用してインターネット上に公開されているセキュリティ対策が不十分なVPNの検索を行います。

②VPN突破

攻撃対象のVPNに対して、奪取した認証情報や既知の脆弱性を使用して侵入を試みます。

③内部偵察

内部ネットワークに侵入成功後、Windows標準のコマンドを用いて管理者情報を検索し、ツールを使用して組織内の最高権限を持つ管理者アカウントの奪取を行います。管理者アカウント権限を得ることで閲覧可能な情報や実行可能コマンドが拡充し、内部情報窃取が容易になります。

この際Windows標準のコマンドを使用することで専用マルウェアを使用するときと比較してセキュリティソフトでの検知を困難にします。また、EDR※4を無効化することでもセキュリティソフト自体の検知を無力化します。

検索ツールやサイトを使用して検索を行うとセキュリティ対策不十分なVPNが多数存在することを確認できます。これがランサムウェア攻撃増加の大きな要因となっているとも言えます。

※4:Endpoint Detection and Responseの略称。PCやサーバーなどの端末を監視しサイバー攻撃を検知するセキュリティソリューション。

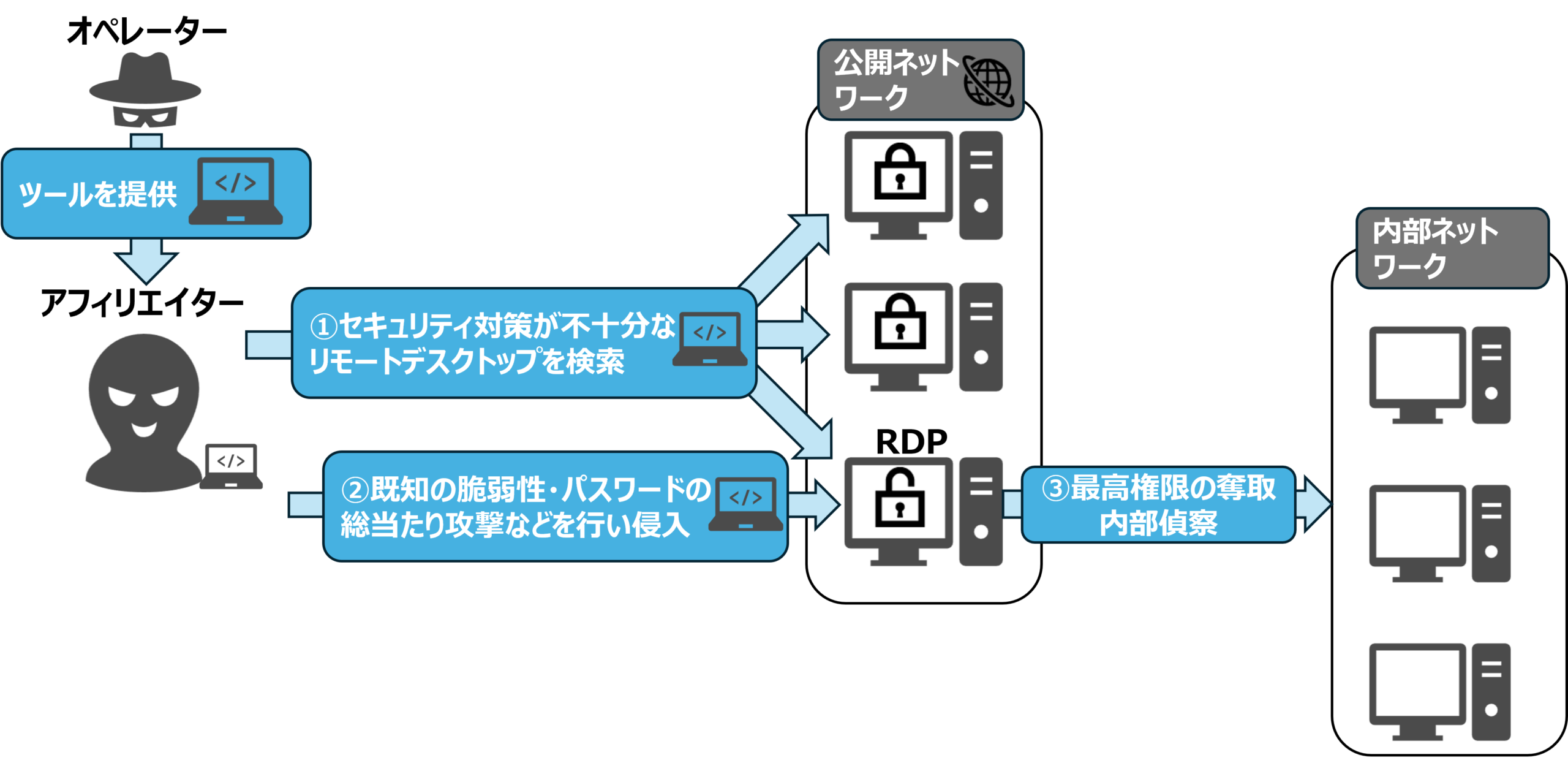

●リモートデスクトップを使用した攻撃フローの概要

リモートデスクトップの利用はリモートワークの急増に伴い急遽導入したケースが多く、セキュリティ対策が十分とは言えない状況でインターネットに公開される状況が生じています。このため攻撃者の標的となっている現状があります。

次の図2ではリモートデスクトップを利用した標準的な侵入フローを解説します。

図 2 リモートデスクトップを使用した攻撃フロー

①偵察

攻撃者はスキャンツールを使用して、インターネット上に公開されているセキュリティ対策が不十分なリモートデスクトップを検索します。

②リモートデスクトップ突破

攻撃対象のリモートデスクトップに対して、パスワードを次々に試す総当たり攻撃や古い欠陥を悪用して侵入を試みます。初期パスワードのままの場合、即座に突破可能です。

③権限奪取

内部ネットワークに侵入成功後、専用のツールを使用して組織内の最高権限を持つアカウントのパスワードを奪取し、組織全体を制御できることを目指します。この際にWindows標準のコマンドを使用することで正規の操作との判別を困難にします。 -

4.対策

ランサムウェア被害を防ぐためには、侵入経路の遮断から被害発生後の復旧まで、複数の段階で対策を講じることが重要です。以下では、効果的な防御策を項目ごとに整理します。

・多要素認証の導入

VPNやリモートデスクトップからの侵入を防ぐため、ID・パスワードが流出しても単独では悪用されにくくする効果があります。

・パスワード運用の厳格化

定期的な変更や使い回しの禁止により、万が一ダークウェブ上に認証情報が流出した場合でも迅速に無効化できます。

・脆弱性管理と公開範囲の見直し

VPN機器やリモートデスクトップサーバーの脆弱性を放置すると、既知の脆弱性を突いた侵入を許す可能性があります。ベンダーが提供するセキュリティパッチを計画的に適用し、不要なサービスやポートを閉じることが重要です。また、組織として使用しているVPNやリモートデスクトップを管理し意図していない機器がインターネットに公開されていないかを定期的に確認することも求められます。

・EDRとネットワーク監視の併用による多層防御

Qilinランサムウェアグループのように、Windowsの標準機能悪用やセキュリティソフトの強制終了による回避を行う攻撃に対して、EDR単独では不十分な場合があります。ネットワーク監視を併用することで、ファイルの大量アップロードや異常な通信時間帯などを検知しやすくなります。EDRとネットワーク監視の両面で補完し合う多層防御が、侵入リスクを大幅に低減します。

・バックアップと復旧体制の整備

万が一ランサムウェアによりシステムが暗号化された場合に備え、定期的なバックアップの実行と、復旧手順の文書化・教育・リハーサルを行うことで、迅速かつ確実な復旧が可能になります。 -

5.まとめ

本記事では、アサヒグループホールディングスにおけるQilinランサムウェア攻撃の事例と、VPNやリモートデスクトップを悪用した主な侵入経路について解説しました。QilinのようなRaaSグループは、オペレーターとアフィリエイトが分業するビジネスモデルを採用しており、高度な攻撃基盤が「サービス」として提供されることで、専門スキルの乏しい攻撃者でも高度なランサムウェア攻撃を実行できる点が、今後の被害拡大につながると懸念されています。

こうした状況を他人事と捉えず、自社ネットワークに同様の脆弱性が存在しないかを継続的に確認し、早急なセキュリティ強化を進めることが求められます。特に、VPNやリモートデスクトップの公開設定や認証方式の見直しは急務と言えます。

弊社では、こうした脅威に対応するセキュリティ監視サービスを提供しています。24時間365日のネットワーク監視に加え、エンドポイント監視も実施しており、継続的な監視体制の構築を支援します。ご活用をご検討ください。 -

6.参考資料

[1]アサヒグループホールディングス:サイバー攻撃によるシステム障害発生について

https://www.asahigroup-holdings.com/newsroom/detail/20250929-0102.html

https://www.asahigroup-holdings.com/newsroom/detail/20251003-0104.html

https://www.asahigroup-holdings.com/newsroom/detail/20251008-0101.html

https://www.asahigroup-holdings.com/newsroom/detail/20251014-0103.html

[2] アサヒグループホールディングス:サイバー攻撃による情報漏えいに関する調査結果と今後の対応について

https://www.asahigroup-holdings.com/newsroom/detail/20251127-0104.html

[3] Resecurity: Qilin Ransomware and the Ghost Bulletproof Hosting Conglomerate

https://www.resecurity.com/fr/blog/article/qilin-ransomware-and-the-ghost-bulletproof-hosting-conglomerate

[4]NTT Security: サイバーセキュリティレポート 2025年10月

https://jp.security.ntt/insights_resources/cyber_security_report/csr_202510/

[5]CISCO TALOS: Uncovering Qilin attack methods exposed through multiple cases

https://blog.talosintelligence.com/uncovering-qilin-attack-methods-exposed-through-multiple-cases/

[6] 警察庁サイバー警察局: 令和7年上半期における サイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R7kami/R07_kami_cyber_jyosei.pdf

-

7.SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

当社のセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。リンク先のコンテンツは予告なく、変更、削除される場合があります。※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。≪お問合せ先≫サービス&セキュリティ株式会社〒151-0051東京都渋谷区千駄ヶ谷5丁目31番11号住友不動産新宿南口ビル 16階TEL 03-4500-4255FAX 03-6824-9977