AIが生んだ新型マルウェア「Koske」について

1. 概要

近年、AI技術の進化はサイバー攻撃の手法に大きな変革をもたらしています。その中でも特に注目を集めているのが、2025年7月にセキュリティ企業Aqua Securityの調査チーム「Nautilus」によって発見された新型Linuxマルウェア「Koske(コスケ)」です。このマルウェアは、従来のものとは一線を画し、見た目には無害なパンダのJPEG画像に悪意あるコードを隠し持つという極めて巧妙な手口を用います。

Koskeの最大の特徴は、その開発にAI、特に大規模言語モデル(LLM)が大きく関与している可能性が高い点です。Aqua Securityの研究者によると、コードは実質的に100% AIによって生成された可能性があり、構造化されたモジュール、詳細なコメント、防御的なスクリプト作成のベストプラクティスなど、LLM特有の痕跡が随所に見られます。これにより、従来は高度なスキルを持つ攻撃者にしか作成できなかった洗練されたマルウェアが、より容易に開発される時代の到来を示唆しています。

KoskeはLinux環境を標的とし、暗号通貨マイニングを主な目的としていますが、その活動は極めて自律的かつ隠蔽性に優れています。高度な永続化メカニズムとルートキットによるステルス機能を備え、既存のセキュリティ対策では検出が困難なケースが増えています。本記事では、この新たな脅威であるマルウェア「Koske」の技術的な詳細、実際の被害事例、そして推奨される対策について包括的に解説します。

2. マルウェア「Koske」について解説

Koskeは、AIの支援を受けて開発されたとみられる多機能かつ高度なLinuxマルウェアであり、その攻撃手法は複数の巧妙な技術を組み合わせています。

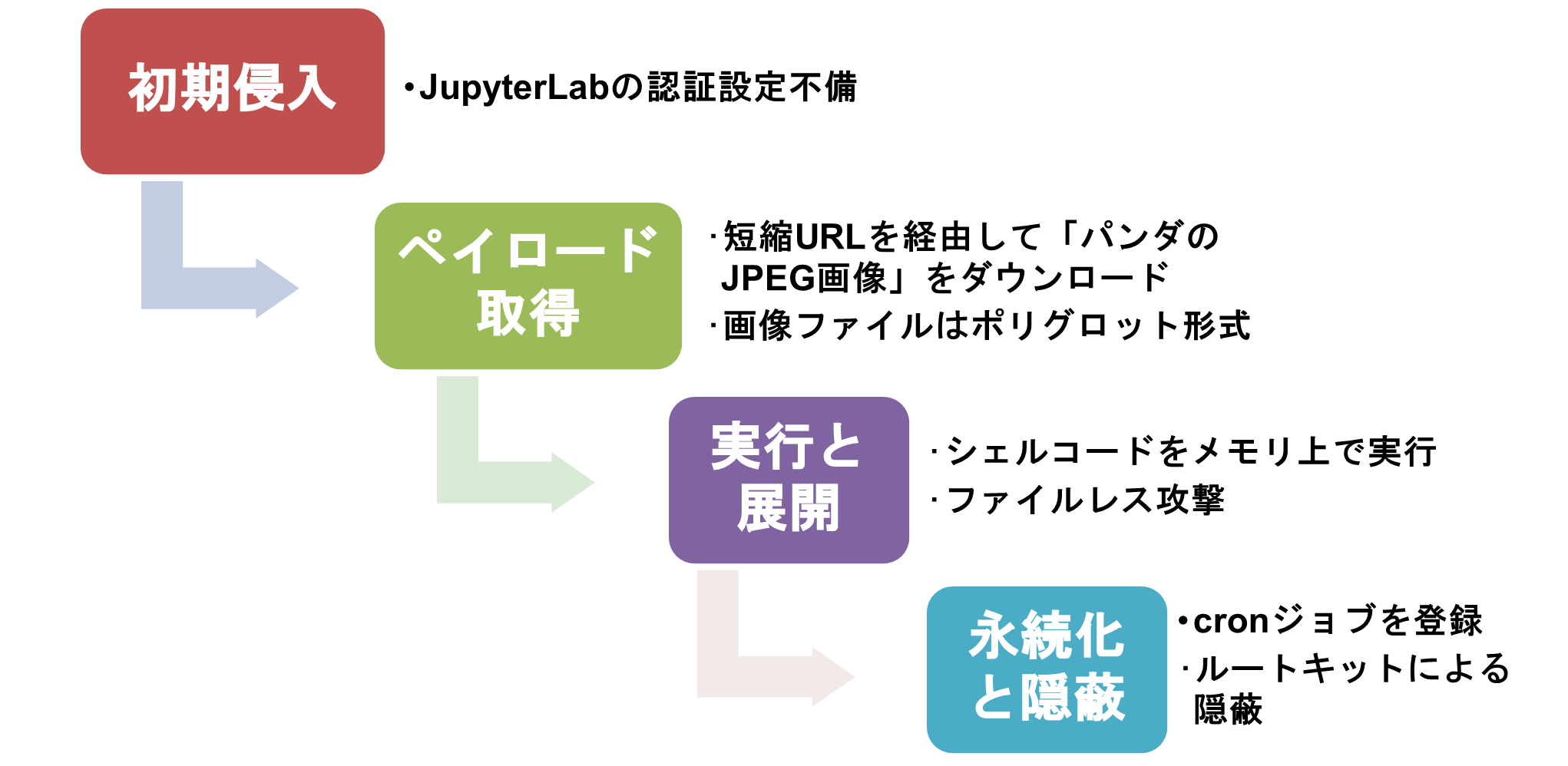

(1) 感染経路とペイロード展開

Koskeの初期侵入は、主にインターネットに公開されているサービスの不適切な設定を悪用して行われます。Aqua Securityが観測した事例では、データサイエンス分野で広く利用されるWebベースの開発環境「JupyterLab」の認証設定の不備が突かれました。侵入後、攻撃者は短縮URLを介して、一見すると無害なパンダのJPEG画像を被害者のシステムにダウンロードさせます。

(2) 攻撃フローと特徴

パンダのJPEG画像ファイルは「ポリグロットファイル」と呼ばれる特殊な形式で、有効な画像データの末尾に悪意のあるシェルコードやC言語のコードが追加されています。この手法は、ファイルの内容を隠すステガノグラフィとは異なり、ファイル自体が複数の形式として解釈できる構造を持っています。ペイロードはメモリ上で直接実行されるため、ディスク上にファイルとして書き出されることがなく、従来のシグネチャベースのウイルス対策ソフトによる検出を回避する「ファイルレス攻撃」となっています。

(3) 主な機能

▪ 暗号通貨マイニング:Koskeの最終的な目的は、感染させたシステムの計算リソースを悪用した暗号通貨マイニングです。ハードウェア(CPUおよびGPU)の性能を自動で検出し、Monero、Ravencoin、Nexa、Tari、Zanoなど、18種類以上の暗号通貨の中から最も効率よくマイニングできる通貨を選択して実行します。マイニングプールへの接続に失敗した場合には、自動的に別の通貨のマイニングに切り替える適応能力も持っています。

▪ 永続化:一度侵入したシステムから駆除されることを防ぐため、複数の階層的な永続化手法を実装しています。

・ .bashrcや/etc/rc.localといったシェルの設定ファイルや起動スクリプトを書き換え、ユーザのログイン時やシステムの起動時に

マルウェアが自動実行されるようにします。

・ serviceという名前のカスタムsystemdサービスを作成し、システム権限で恒久的に動作させます

・ cronジョブを登録し、定期的に自身のプロセスを再起動させることで、活動の継続性を確保します。

▪ ルートキットによる隠蔽:Koskeは、自身の存在をシステム管理者やセキュリティツールから隠すために、ユーザランドルートキットを使用します。

・ ペイロードとして展開されるCコードは、メモリ上で共有オブジェクト(.soファイル)としてコンパイルされます。

・ LD_PRELOADというLinuxの仕組みを悪用し、readdir()のような標準的なシステム関数を乗っ取ります。

・ これにより、ls、ps、topといったコマンドが実行された際に、”Koske”や”hideproc”といった特定の文字列を含むファイル、

ディレクトリ、プロセスの情報をフィルタリングし、表示させないようにします。

図1 侵入から感染後の動き

(4) AIによる開発の痕跡と高度な適応能力

研究者がKoskeの開発にAIの関与を強く疑う理由は、そのコードの品質と構造にあります。冗長でありながらも構造化されたコメント、モジュール化されたロジックフロー、そして防御的なスクリプト作成のベストプラクティスに従った設計は、人間が手作業で作成したコードよりも、LLMが生成したコードの特徴と一致します。

さらに、Koskeは高度な自己診断・修復機能を備えています。C2(コマンド&コントロール)サーバとの通信が妨害された場合、curl、wget、raw TCPソケットといった複数の方法で接続を試みます。それでも失敗すると、プロキシ設定のリセット、iptablesファイアウォールルールの全消去、DNS設定の書き換え(CloudflareやGoogleのDNSサーバを強制的に設定)といった措置を自動的に実行し、通信を回復させようとします。変更した設定ファイルはchattr +iコマンドでロックされ、管理者による再変更を困難にします。このような複雑なロジックは、AIの支援によって容易に実装された可能性があります。

3. 実際の事例紹介

KoskeのようなAI支援型マルウェアは、理論上の脅威ではなく、すでに実際の被害を引き起こしています。特に、セキュリティ対策が手薄になりがちな中小企業や研究機関が標的となりやすい傾向があります。

▪ 侵入事例:データ分析企業A社のケース

ある従業員50名規模のデータ分析企業では、研究開発部門が利用していたJupyterLabサーバのアクセス制御が不十分であったため、攻撃者の侵入を許しました。初期症状は「システムの動作が重い」といった軽微なものでしたが、調査の結果、社内サーバが大規模な暗号通貨マイニングに悪用されていることが判明しました。このインシデントにより、異常な電気代の増加と業務システムのパフォーマンス低下で、月間約200万円の経済的損失が発生したと報告されています。

▪ 侵入後の端末への影響

Koskeに感染したシステムでは、以下のような影響が確認されています。Microsoft Defender Antivirusは、この脅威をTrojan:Linux/Koske.A!MTBとして検出し、同様の挙動を警告しています。

・ パフォーマンスの著しい低下:CPUやGPUリソースが常にマイニングに占有されるため、システムの応答が極端に遅くなります。

・ 意図しないファイルの追加・変更:マルウェア本体や設定ファイルがシステム内に作成・変更されます。

・ ストレージ容量の減少:ログファイルやマルウェアのコンポーネントにより、ディスクスペースが圧迫されることがあります。

・ ネットワーク通信の異常:C2サーバとの通信や、新たなマイナーのダウンロードのために、不審な外部へのネットワークトラフィックが

発生します。

4. 対策

Koskeのような高度で適応能力の高いマルウェアに対抗するには、従来型の対策に加え、多層的かつ動的な防御アプローチが不可欠です。Aqua Securityをはじめとする専門機関は、以下の対策を推奨しています。

▪ プログラム稼働中の監視と振る舞い検知

シグネチャベースの検知が困難なため、システムの「振る舞い」を監視することが極めて重要です。

・ .bashrc、cron、systemdサービスなど、システムの起動や定期実行に関わる設定ファイルの不正な変更をリアルタイムでの監視

・ CPU/GPU使用率の異常な急増や、予期しないDNS設定の書き換え、未知の外部IPアドレスへの通信といった異常な振る舞いを検知し、

アラートを発報する仕組みの導入

▪ コンテナおよびワークロードの保護

クラウドネイティブ環境では、コンテナレベルでの保護が有効です。

・ ポリグロットファイルのような、複数の形式として解釈されうるファイルの実行をポリシーでブロック

・ 「ドリフト防止(Drift Prevention)」機能を活用し、実行中のコンテナにsoのような未知のライブラリが注入されるのを防止

▪ ネットワークセキュリティの強化

侵入の入口を塞ぎ、万が一侵入された場合でも被害拡大を防ぐためのネットワーク制御が重要です。

・ JupyterLabなどの公開サービスには、強固な認証を設定し、アクセス元IPアドレスを厳格に制限

・ 重要なシステムへのアクセスにはVPNの使用を徹底し、通信経路を暗号化

・ ファイアウォールで外部へのDNSクエリやcurl/wgetによる通信を必要最小限に制限し、C2サーバとの通信を妨害

▪ AIを活用した防御

攻撃者がAIを利用する以上、防御側もAIを活用することが求められます。

・ AIベースの異常検知システムを導入し、AIが生成したコードに特有の構造(冗長なコメント、モジュール構造など)を持つスクリプトや

バイナリを識別

▪ 脆弱性管理

基本的な対策として、システムを常に最新の状態に保ち、脆弱性を放置しないことが重要です。

・ WebサイトやWebアプリケーションの脆弱性診断を定期的に実施し、攻撃者に悪用される可能性のある欠陥を事前に修正

5. まとめ

AI支援型マルウェア「Koske」の登場は、サイバーセキュリティの脅威が新たな段階に入ったことを示す象徴的な出来事です。パンダの画像にペイロードを隠すポリグロットファイルの手法、メモリ上で活動するファイルレス攻撃、そして自己修復機能を持つ高度な永続化・隠蔽技術は、従来のセキュリティ対策の多くを無力化する可能性を秘めています。

Koskeの分析から得られる最も重要な教訓は、もはやシグネチャベースの静的な防御では不十分であるという事実です。これからのセキュリティは、システムの振る舞いをリアルタイムで監視し、コンテキストに基づいて異常を判断する動的なアプローチへと転換しなければなりません。多層防御の概念に基づき、ネットワークの入口から個々のワークロードの内部まで、あらゆる段階で対策を講じることが求められます。

今後、AIによるマルウェア開発はさらに自動化・高度化が進み、標的ごとに最適化された未知の攻撃が瞬時に生成される時代が到来するかもしれません。このような脅威に対抗するためには、組織はAIを活用した防御技術を積極的に取り入れ、継続的な監視と迅速なインシデント対応が可能な体制を構築することが求められます。

6. 参考資料

[1] AI-Generated Malware in Panda Image Hides Persistent Linux Threat

https://www.aquasec.com/blog/ai-generated-malware-in-panda-image-hides-persistent-linux-threat/

[2] パンダ画像に潜む新型 Linuxマルウェア「Koske」、AIで高機能かつ持続的なサイバー攻撃を展開

https://rocket-boys.co.jp/security-measures-lab/koske-linux-malware-hidden-in-panda-images-ai-powered-advanced-persistent-cyber-attack/

[3] AI-forged panda images hide persistent cryptomining malware ‘Koske’

https://www.csoonline.com/article/4028933/ai-forged-panda-images-hide-persistent-cryptomining-malware-koske.html

[4] パンダ画像に潜む罠、AI生成マルウェア「Koske」の正体とは

https://news.mynavi.jp/techplus/article/20250725-3388665/

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

当社のセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp