ランサムウェア「Akira」とRaaSについて

1. 概要

独立行政法人情報処理推進機構(IPA)の「情報セキュリティ白書2023」によると、国内の企業・団体等におけるランサムウェア被害の報告件数は2020年下期から継続して増加しています。背景としては、テレワークの普及によりVPN製品やリモートデスクトップサービスの設定不備や脆弱性を悪用した攻撃が増加したこと、さらに攻撃者が組織化・分業化したことにより、今までよりも効率的に攻撃ができるようになったことが挙げられます。この組織化・分業化した攻撃者グループによる活動として、国外ではランサムウェア「Akira」による被害が多数確認されています。Akiraは2023年3月に発見されたランサムウェアであり、国外で多く被害報告がある一方、国内では報告されていません。しかしながら、攻撃対象のOSや製品が拡大していることが確認されており、今後国内外問わず被害が増加する可能性が考えられます。今回は最近のランサムウェア攻撃の動向およびランサムウェア「Akira」について紹介します。

2. 最近のランサムウェア攻撃の動向

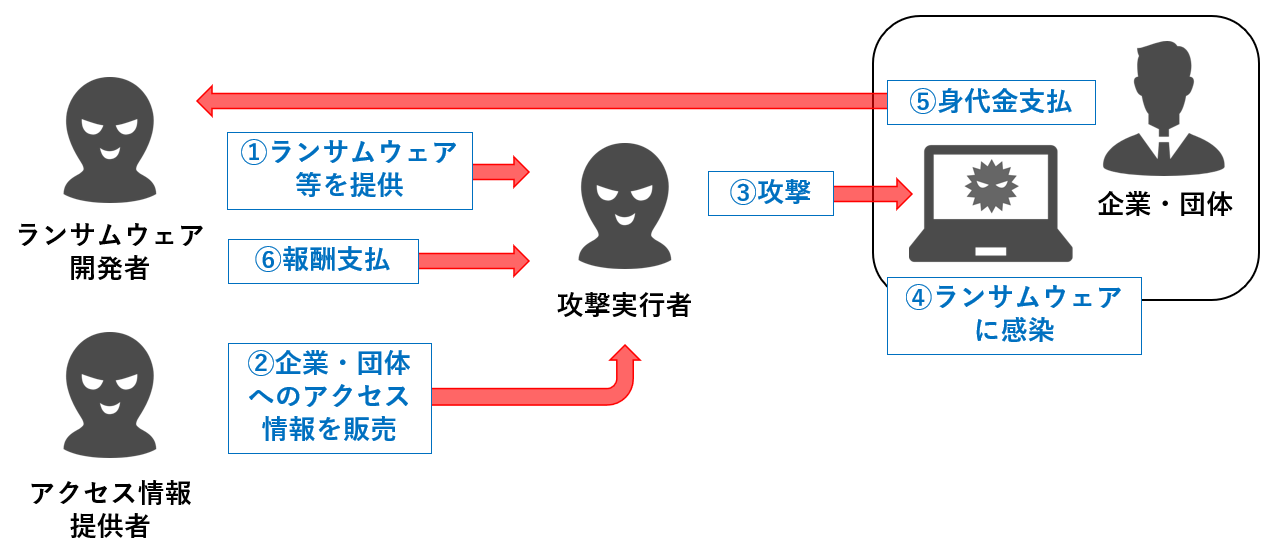

近年、組織的なランサムウェア攻撃者グループによる活動が増えています。この攻撃モデルはRaaS(Ransomware as a Service)と呼ばれます。RaaSではランサムウェア開発者、アクセス情報提供者、攻撃実行者の分業体制が敷かれており、攻撃実行者はランサムウェア開発等のノウハウを持っていなくても攻撃による報酬を得ることができます。国外では攻撃グループ「LockBit」や「Conti」による被害が多数確認されています。今後は攻撃者が増加することにより、さらに被害件数が増加する可能性があります。

【図1】 RaaSの攻撃モデル

3. ランサムウェア「Akira」について

Akiraは中小企業を中心に、金融や医療、教育など様々な業界を攻撃対象としているRaaSの一種です。感染すると、ファイルの暗号化およびデータを窃取したのち、身代金の支払いを拒否すると機密情報を公開するよう脅す「二重脅迫」が記載されたテキストファイルを残します。米国を中心に数十件の被害が報告されており、数十万ドル、数百万ドルに及ぶ多額の身代金を要求されることもあります。

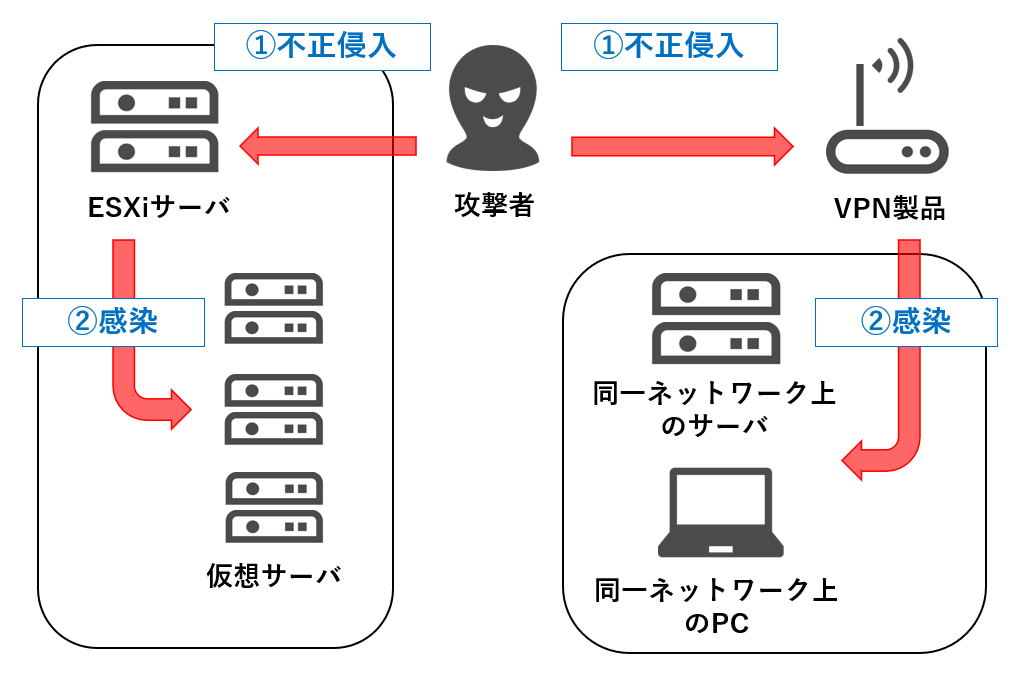

Akiraは発見当初Windowsを攻撃対象としていましたが、攻撃対象のOSや製品が増加しつつあります。2023年6月にはLinuxやVMware ESXiを攻撃対象とした証跡が確認されています。サーバ上のVmware ESXiが感染した場合、ESXiで管理している仮想サーバへ感染が拡大します。2023年8月にはCiscoの多要素認証を用いないVPN製品へ不正侵入した証跡が確認されています。VPN製品の脆弱性を悪用された場合、VPN製品を踏み台としてネットワーク内のサーバやPCへ感染が拡大します。これらに加えて、今後も攻撃対象のOSや製品が増加する可能性があります。

【図2】 Akiraの感染経路(VMware ESXi、VPN製品から侵入する場合)

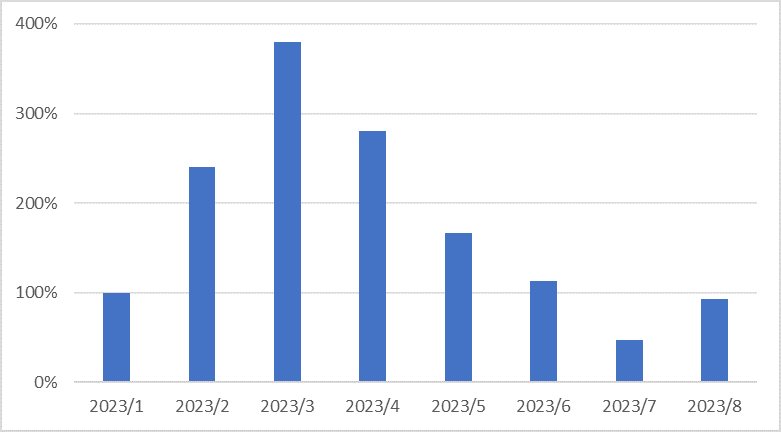

4. SSKセキュリティ運用監視センターにおけるVPN関連の攻撃イベント検知

VPN製品の脆弱性を悪用されてランサムウェアに感染した事例が国内でも報告されています。また、SSKセキュリティ運用監視センターでもVPN製品の脆弱性を悪用した攻撃を継続的に検知しています。下図は2023年1月以降のVPN関連イベントの検知数の推移です。全体を通して顕著な増加傾向こそ見られないものの、VPN製品の脆弱性を狙った攻撃が継続的に行われていることを示しています。

【図3】 SSKセキュリティ運用監視センターにおけるVPN関連の攻撃イベント

5. 対策

最近の被害事例からランサムウェアの感染経路を把握し、適切な対策を講じて感染を予防することが重要です。

AkiraをはじめとしたRaaSの対策として、一般的なランサムウェアと同様な以下の対策が有効です。

・OSやアプリケーション、セキュリティソフトを常に最新の状態にする。

・リモートデスクトップサービスやクラウドサービス、VPN製品等に設定不備がないか確認する。

・重要なファイルなどはバックアップし、別のネットワークなど隔離された場所に保管する。

・不正アクセスを防止するため、多要素認証を導入する。

・感染したときの被害を最小限に抑えるため、EDR製品やXDR製品を導入する。

ランサムウェアの対策については以下の過去に取り上げたセキュリティニュースもご参照ください。

『Ryukランサムウェアの特徴と対策』

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=11221

6. 参考情報

・IPA

情報セキュリティ白書2023

https://www.ipa.go.jp/publish/wp-security/t6hhco00000014r1-att/2023_All.pdf

・Sophos

1988 年を思い出させる「Akira」ランサムウェア

https://news.sophos.com/ja-jp/2023/05/09/akira-ransomware-is-bringin-88-back-jp/

・Cisco

Akira Ransomware Targeting VPNs without Multi-Factor Authentication

https://blogs.cisco.com/security/akira-ransomware-targeting-vpns-without-multi-factor-authentication

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/wp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/wp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp