注意喚起:Windows Advanced Local Procedure Call(ALPC)の特権の昇格に関する脆弱性(CVE-2023-21674)

1. 概要

2023年1月10日、Microsoftが月例のセキュリティ更新プログラムを公開しました。今回の更新プログラムでは、前月の約2倍である98件の脆弱性が修正されました。

それらの脆弱性のうち、Windows Advanced Local Procedure Call(ALPC)の特権の昇格に関する脆弱性(CVE-2023-21674)について、既に悪用された実績があるとMicrosoftが公表しました。本脆弱性のCVSS v3スコアは8.8と危険度が高く、早急にセキュリティ更新プログラムを適用する必要があります。

2. 脆弱性情報

Windows Advanced Local Procedure Call(ALPC)には権限昇格の脆弱性があります。ALPCとは、同一のシステム上で異なるプロセス間の通信を行う仕組み(LPC)を高速化したものです。ALPCはWindows OSが利用する内部的な仕組みで、詳細な仕様は公開されていません。

本脆弱性の悪用により、攻撃者がブラウザのサンドボックスを回避し、SYSTEM権限で任意のコードを実行することが可能となります。

※サンドボックス…システムリソースへのアクセスに制限が設けられ、隔離された領域。Chromiumでは、レンダラープロセスはサンドボックス化され、ブラウザプロセスから隔離されている。

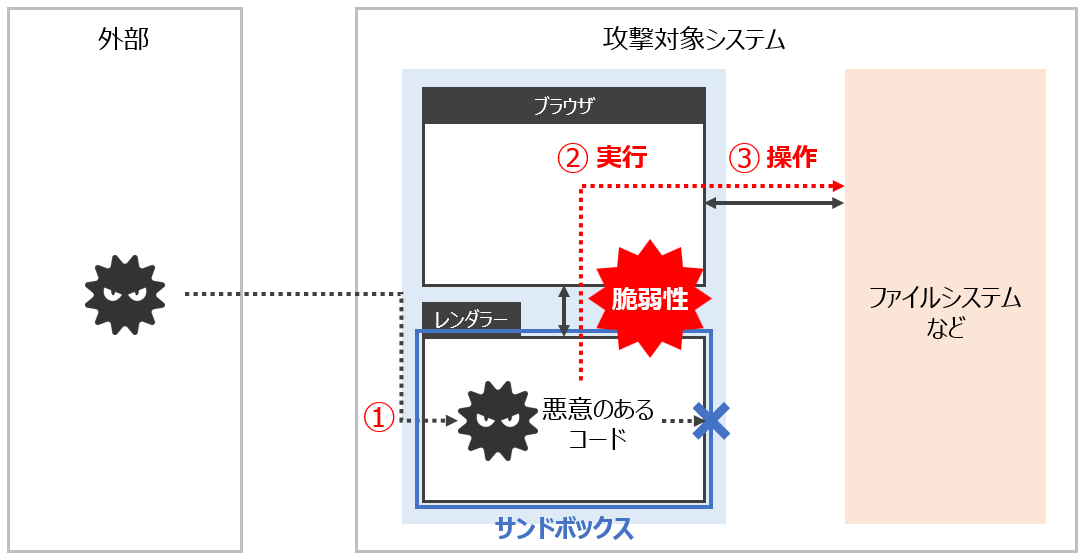

【図1】サンドボックス回避のイメージ

① 攻撃者がブラウザを悪用して任意のコードを実行しようとした場合、通常はサンドボックス化されたプロセスで実行されるため、システムに影響を与えることはできません。

② しかし、プロセス間通信の脆弱性を悪用することにより、攻撃者は特権プロセスでコードを実行することができます。

③ 悪意のあるコードの実行により、システムに変更が加えられたり、機密情報にアクセスされたりする可能性があります。

3. 攻撃状況

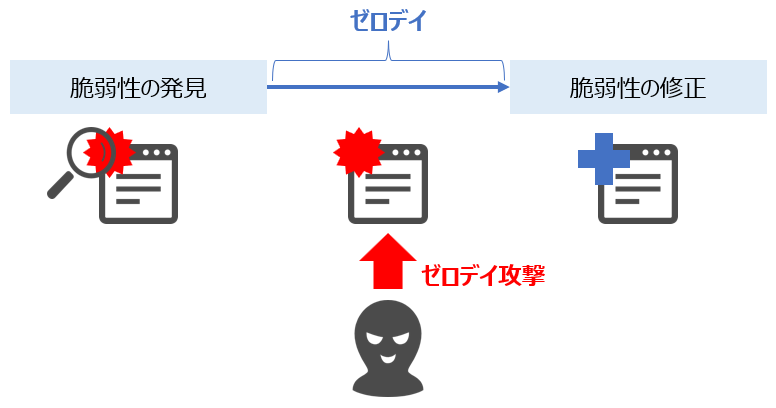

本脆弱性は、セキュリティ更新プログラムが公開された時点で、既に悪用された実績があると発表されました。このように、脆弱性が発見されてから修正されるまでのわずかな期間に、脆弱性を悪用して行われる攻撃を「ゼロデイ攻撃」と呼びます。

◆ゼロデイ攻撃

「ゼロデイ」とは、脆弱性が発見されてから、開発元によって修正プログラムや回避策が公開されるまでの期間を指します。この期間に脆弱性を悪用した攻撃が行われることがあり、これを「ゼロデイ攻撃」と呼びます。脆弱性の内容により攻撃手法や被害は様々で、事前の対策が限られているため、完全に防ぐことは困難です。可能な対策としては以下が挙げられます。

【予防策】

・資産の把握、対応体制の整備

・ネットワークの監視および攻撃通信の遮断

・EDR等を用いたエンドポイントの監視、防御

・セキュリティのサポートが充実しているソフトウェアやバージョンを使用する

【対応策】

・回避策や緩和策の実行

・脆弱性対象システムの一時的な使用停止

・修正プログラムの適用

・影響調査および原因の追究、対策の強化

【図2】ゼロデイ攻撃のイメージ

4. 対策

Windows 10、Windows 11、Windows Server 2022などを含む多数のWindowsシステムが本脆弱性の対象となっています。影響を受けるシステムの一覧はMicrosoftから公開されています。Microsoft UpdateやWindows Updateなどを用いて、セキュリティ更新プログラムを早急に適用してください。

また、今回のセキュリティ更新プログラムはWindows8.1に適用される最後の更新プログラムとなります。Windows8.1のサポートは2023年1月10日を以て終了したため、ご使用の場合はアップグレードを推奨いたします。

5. まとめ

今回は、2023年1月10日に公表されたWindows Advanced Local Procedure Call(ALPC)の特権の昇格に関する脆弱性(CVE-2023-21674)について、脆弱性情報や攻撃状況、対策を紹介いたしました。すでに本脆弱性に対する攻撃が確認されており、脆弱性対象となる製品の種類が多いため、速やかに更新プログラムを適用することを推奨いたします。

本脆弱性に限らず、安全なシステム運用のためには脆弱性への対応を続けていくことが必要です。ご使用のシステムのサポート情報や脆弱性情報を継続的に確認し、速やかに対策を実施することを推奨いたします。

6. 参考情報

・Microsoft

https://msrc-blog.microsoft.com/2023/01/10/202301-security-update/

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-21674

・Trend Micro

https://www.trendmicro.com/ja_jp/research/23/a/the-january-2023-security-update-review.html

・Chromium

https://chromium.googlesource.com/chromium/src/+/HEAD/docs/design/sandbox.md

・IPA

「情報セキュリティ10大脅威 2022」

https://www.ipa.go.jp/files/000096258.pdf

7. e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター”」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp