サッカーワールドカップにおけるサイバー攻撃の振返りとメールインジェクション攻撃について

1. 概要

2022年11月20日~12月18日の間、カタールにて、4年に一度の大イベントであるFIFAワールドカップが開催されました。

オリンピックやワールドカップなど国際的な大規模イベントに乗じたサイバー攻撃はこれまでも確認されてきましたが、今回のサッカーワールドカップにおいても様々なサイバー攻撃が確認されました。

今回はそれらの攻撃事例と、その中からメールインジェクション攻撃に焦点を当てた攻撃手法・対策についてご紹介します。

2. 2022 FIFAワールドカップカタール大会にて確認されたサイバー攻撃

過去のセキュリティニュースでご紹介した通り、2021年の東京オリンピックやパラリンピックでは、予想に反して重大インシデントは発生しなかったとみられています。

『注意喚起:オリンピックにおけるサイバー攻撃事例とセキュリティ対策』(2021年7月)

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=11853

『東京オリンピック・パラリンピックのセキュリティインシデントの振返りとフィッシング件数増加の注意喚起』(2021年9月)

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=11989

しかし、今回の2022年FIFAワールドカップカタール大会では、個人を狙った攻撃と大会関係者や開催地を狙った標的型攻撃の両方が確認されました。その事例をご紹介します。

① 偽サイトやサイバーセキュリティ詐欺の発生

・ 偽の中継サイト

試合の観戦方法として、テレビではなくインターネットでのライブ配信も主流になっている中、試合を無料で視聴できるなどとうたい、アカウント作成の時点で個人情報の入力を促し、クレジットカード情報などを窃取する偽サイトが確認されました。

・ 偽販売サイト

観戦チケットの偽販売サイト、グッズ販売の偽サイト、スポーツ賭博の偽サイトなどが今年の9月頃から確認されました。

特に今回のカタール大会からは観戦チケットがデジタルチケットのみの提供のため、偽サイトで購入してしまうリスクが高まりました。また、公式な観戦チケットは売り切れているにも関わらず、「ここからなら購入できる」と偽サイトに誘導するなど、購入者の心理を逆手に取った詐欺も見られました。

グッズ販売では、カタール大会に出場する代表チームのTシャツなど公式グッズを販売していると称した本物に似せた偽サイトが確認されました。購入者はクレジットカード情報などを入力してグッズを購入しますが、購入者がそのグッズを受け取ることはありません。購入額を詐取されるだけでなく、窃取された個人情報を様々な不正な取引に悪用される恐れがあります。

② フィッシングメールの増加

ワールドカップ開催前の10月頃より、金銭や個人情報の窃取を目的とした、大会関係者や開催地のアラブ諸国を狙ったフィッシングメールが、通常の約2倍増加したと言われています。(出典:『ワールドカップに向け増加したアラブ諸国への電子メール サイバー攻撃について注意喚起』https://blogs.trellix.jp/email-cyberattacks-on-arab-countries-rise  )

)

例として、FIFA規制執行部のヘルプデスクを装い、メール本文に二要素認証の解除に関する偽の警告通知を表示して、フィッシングサイトにリダイレクトされるURLを踏むように誘導するなどのフィッシングメールが確認されました。

フィッシングメールには、悪意のあるリンクを含んでいることがあり、クリックするとデバイスがマルウェア感染したり、個人情報の入力を要求されて情報を窃取されたりする恐れがあります。また、前述の偽サイトでも同様に悪意のあるリンクを含んでいる場合があります。

※「フィッシング」については、2022年4月のセキュリティニュースをご参照ください。

『注意喚起:自動退会処理を騙るフィッシングとその対策について』

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=12432

3. メールインジェクション攻撃の手法と対策

フィッシングメールについては、詐欺を意図したWebサイトや、これまでやりとりをしたことがない宛先からのメールだけでなく、有名企業・団体の正規の宛先から送られてきたメールについても警戒する必要があります。なぜなら、正規のサイトに特定の脆弱性が存在した場合、攻撃者は正規の送信元になりすましてフィッシングメールを送ることができるためです。

具体的には、Webサイトにてユーザの入力値がメール本文に出力される仕様の場合、それを悪用してメール本文を改ざんし悪意のあるURLを挿入して、フィッシングメールを送信することができます。

このような攻撃を総称して、メールインジェクション攻撃と呼びます。

ここでは、メールインジェクション攻撃の例と対策をご紹介します。

メールアドレス欄に入力したメールアドレスに対して、入力確認などのメールが送信される仕様の場合、第三者にもメールを送ることができることになりますが、この仕様に加えてユーザが任意に入力する情報欄(Webサイトのお問い合わせフォームの氏名入力欄など)で、入力すべき情報からみて不要に長い文字数や不要な文字種、改行コードなどが使用可能でメール本文に出力される場合に、メールインジェクション攻撃に脆弱と言えます。

では、実際の攻撃を、氏名の入力欄を例にしてご紹介します。

まずは、通常の動作を確認します。

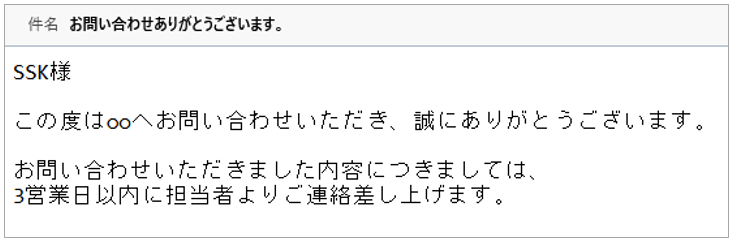

例えば、Webサイトのお問い合わせフォームの氏名入力欄に「SSK」と入力した場合、メールの本文では下記のように、宛名として「SSK様」と表示されます。

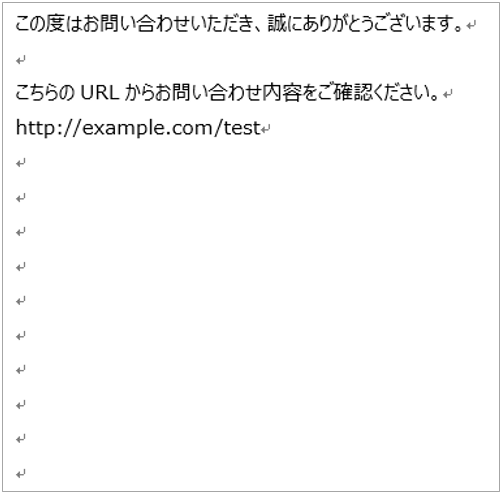

次に、お問い合わせフォームの氏名入力欄に、例えば下記のようなURLと改行を含んだ文字列を入力して送信します。

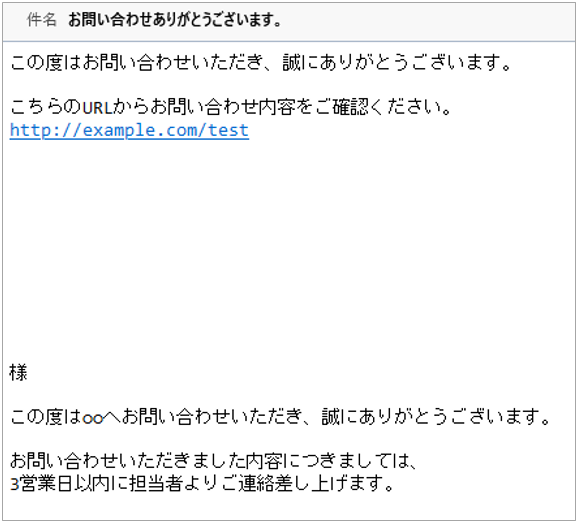

そうすると、メール本文では下記のように表示されます。

メーラーにてメール本文を数行しか表示しない設定にしていた場合や、さらに多くの改行を入力して送った場合には、上部の内容が本来の文章のように見え、気付かずにURLをクリックしてしまう可能性があります。

記載されたURLが、攻撃者の用意した実際のサイトを模したフィッシングサイトだった場合、気付かずに個人情報を入力し、攻撃者に情報を窃取される恐れがあります。

その他、攻撃者は「このメールに心当たりのない方はこちらにご連絡ください。」という文言にしたり、アカウント登録フォームなどでは「下記URLからご登録ください。」という文言にしたりして、攻撃者は言葉巧みにフィッシングサイトのURLに誘導します。

Webサイト制作者側の脆弱性対策としては、フォーマットの自由度が高い項目をメール本文に出力しないこと、不要に長い文字数を許容しない様に設定すること、ユーザが入力した値をメール本文に出力しない仕様にすることが挙げられます。ユーザが入力した値をメール本文に出力する必要が場合は、改行文字などは除去するなど、入力文字を制限させることが有効な対策です。

偽サイトおよびメールインジェクション攻撃に脆弱な正規サイトを含むフィッシングメールに対するユーザ側の対策としては、下記が有効です。

① 偽サイト

ドメイン名を確認してください。正規のドメインと似たスペルになっていることが多いため、注意深くURLを確認してください。また、チケットなどは公式のWebサイト経由で購入するように気をつけましょう。

② フィッシングメール

メール本文のURLからは極力アクセスしないようにして、ブラウザから対象サイトにアクセス・ログインするようにしてください。よく使うサイトの場合は、公式のサイトをブックマークに保存しておいて、毎回ブックマークからアクセスするようにしておくなど、メール本文のURLにアクセスしないように心がけてください。

また、使用している端末のOSを最新の状態にしておくことも、悪意のあるURLにアクセスしてしまった場合にマルウェアなどに感染しないようにするために重要です。

4. まとめ

今回は、サッカーワールドカップのサイバー攻撃事例とメールインジェクション攻撃に焦点を当ててご紹介しました。日本で今後開催される国際的なイベントでは、日本の団体・個人が攻撃の標的となることが予想されるため、前述のような対策を日常的に意識して実施することが大切です。

また、フィッシングメールによる被害は、大規模イベントに関係なく身近なところで常日頃から起きていますので、Webサイト制作者はメールインジェクション攻撃に脆弱なサイトを作らないように、ユーザ側は前述の点を心がけることが肝要と考えます。

弊社の脆弱性診断サービスでは、このようなメールインジェクション攻撃も含め、多種多様な脆弱性カテゴリの診断をしていますので、是非弊社の脆弱性診断をご検討ください。

5. 参考

ワールドカップ ネットライブ配信の偽サイトに注意を

https://www3.nhk.or.jp/news/html/20221122/k10013900741000.html

Scammers on the pitch: Group-IB identifies online threats to fans at FIFA World Cup 2022 in Qatar

https://www.group-ib.com/media-center/press-releases/scammers-on-the-pitch/?utm_source=press_release&utm_campaign=scam-fifa-en&utm_medium=organic

6. e-Gateの監視サービスおよび脆弱性診断サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。e-Gateの脆弱性診断サービスをご活用いただきますと、お客様のシステムにおける脆弱性の存否が明らかになります。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC “e-Gateセンター“」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate