注意喚起:Windowsサポート診断ツールの脆弱性「Follina」について

2022年5月末にWindowsサポート診断ツール(Microsoft Support Diagnostic Tool:MSDT)に関する脆弱性(CVE-2022-30190)が公開されました。この脆弱性は通称Follinaと命名されており、悪用されるとWordファイルやRTFファイルを開くまたはプレビューするだけで任意のコードが実行されてしまう恐れがあります。

今回はFollinaの詳細と最新の動向について紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

1. 概要

2022年5月末にWindowsサポート診断ツール(Microsoft Support Diagnostic Tool:MSDT)に関する脆弱性(CVE-2022-30190)が公開されました。

この脆弱性は通称Follinaと命名されており、悪用されるとWordファイルやRTFファイルを開くまたはプレビューするだけで任意のコードが実行されてしまう恐れがあります。既に複数の攻撃者によるFollinaの悪用が確認されており、ユーザはいち早い修正プログラムの適用が推奨されます。今回はFollinaの詳細と最新の動向について紹介いたします。

2. Follinaと悪用した攻撃について

Windowsサポート診断ツール(以降はMSDTと記載)はWindows環境で問題が発生した場合、解析に必要な情報を取得しMicrosoft サポートチームに送る目的で作成されたツールであり、Windows標準アプリケーションとしてインストールされています。FollinaはこのMSDTの脆弱性であり、攻撃者が細工したWordファイルやRTFファイルをきっかけにMSDTが呼び出され、PowerShellでコードが実行される可能性があります。

本脆弱性を悪用することで、MSDTを介したPowerShellコード実行やマルウェア感染が可能となり、最終的に秘密情報の漏洩などの被害が発生する恐れがあります。今後ものこの脆弱性を利用したさまざまな攻撃手法が確立されると、さらに被害が増える可能性もあります。

今回の脆弱性を悪用した攻撃で最も注目すべき点は、悪用の過程でMicrosoft Officeにおけるマルウェア防御策として一般化している「マクロの無効化」では攻撃を阻止できないということです。また、エクスプローラーのプレビュー機能を有効にしていると、RTFファイルに対してはファイルを開く事なくプレビューするだけで攻撃が成立してしまう可能性があります。しかも、Follinaを悪用した攻撃が成立するとMSDTが起動しますが、MSDTはWindowsの標準アプリケーションのため、これらのマルウェアの感染にまで気が付かずに、攻撃者に機密情報を長期間盗まれ続けるケースも考えられます。

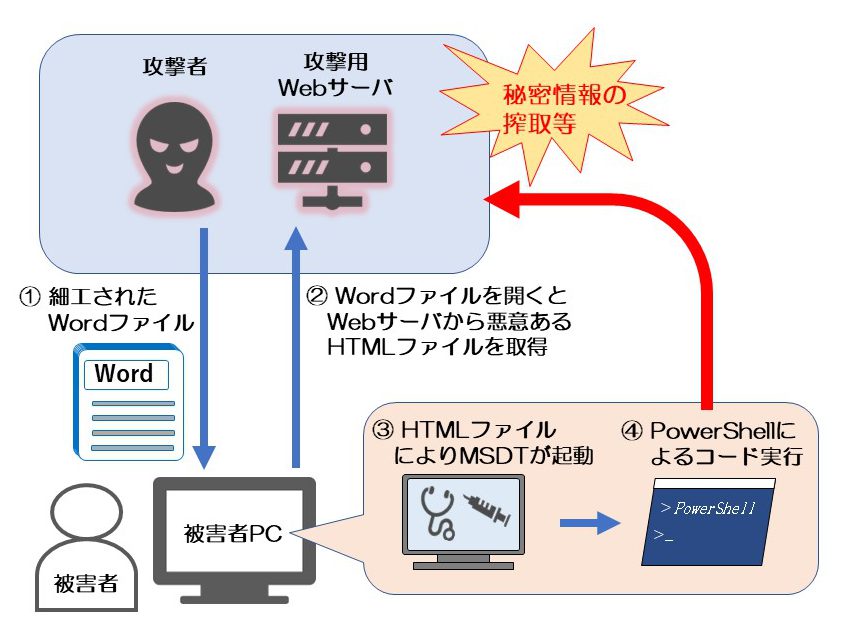

Follinaを悪用した攻撃の流れは下記の通りとなります。(Wordファイルを利用した攻撃手法の一例)

①攻撃者により細工されたWordファイルが添付されたメールを被害者が受信します。

②被害者がファイルを開くことで、Wordのリモートテンプレート機能により、攻撃用のWebサーバへのアクセスが発生し、細工された悪意

のあるHTMLファイルを取得します。

③取得された悪意あるHTMLファイルによりMSDTが起動されます。

④MSDTを経由し、PowerShellで任意のコードが実行されます。

PowerShellでの悪意あるコード実行により、秘密情報の漏洩などの被害が発生する可能性があります。

【図1】Follinaを悪用した攻撃イメージ(Wordファイルの例)

3. 経緯と最新の動向

Follinaは5月30日にMicrosoft社によって、その存在と悪用の事実が公表され、6月の月例パッチによって本脆弱性の修正プログラムが配布されました。この期間、Microsoft Officeにおける重大なゼロデイ攻撃として注目され、実際に欧州やアメリカの政府機関、チベットなどへ複数の攻撃集団がFollinaを悪用したという報道がありました。

また、以下のようなマルウェアを感染させる為にFollinaの悪用が確認されています。

・AsyncRAT

AsyncRATに感染すると認証情報などを外部に送信され、端末をリモートコントロールされる恐れがあります。

・XFiles info-stealer

XFiles info-stealerは機密情報をテキストやスクリーンショットの形で窃取するマルウェアで、Telegramにより窃取した情報を送信する特徴

があります。

・Qbot

QbotもXFiles info-stealer同様に機密情報を窃取するマルウェアです。ワームとして他のコンピュータに自身を複製し増殖する機能を持ち合

わせています。

・Rozena

Rozenaは攻撃者からのシェルコマンドを受けつけるバックドアを作成するマルウェアです。Follinaを悪用しRozenaを感染させたのち、そ

の侵入の痕跡を隠滅するといった、高度な攻撃が確認されています。

2022年7月現在e-Gateセンターでは本脆弱性を悪用した攻撃を検知しておりませんが、Follinaは様々なマルウェア攻撃の玄関口の一つとされる危険性があり、警戒を強めています。

4. 対策について

本脆弱性に関してはMicrosoft社により修正プログラムが発表されています。Windows Updateを有効にしていれば自動的にアップデートされます。また、何らかの事情でWindows Updateを適用できない場合、Microsoft社は回避策としてMSDT URLプロトコルの無効化を案内していますのでご確認ください。(6.参考情報を参照ください)

今後、Follinaに類似(※1)した、マクロの実行を伴わず、プレビューのみで成立するといった攻撃が増加する可能性があります。このような攻撃手法に対しては、従来通りの「マクロを有効にしない」、「不審なファイルは開かない(実行しない)」という対策だけでは不十分となるため、これらを想定したセキュリティ対策を考えていくことが重要です。

まず、ユーザ単位での対策としては、以下の事柄が考えられます。

・エクスプローラーのプレビュー機能をオフする(プレビューウィンドウを表示しない)。

・ダウンロードと同時にリアルタイムスキャンをおこなうAntiVirusツールを導入する。

・サンドボックス機能のあるメールセキュリティ製品を活用する。

また、ネットワーク上にFirewallやIPS(侵入防御システム)、UTM(統合脅威管理)といったセキュリティ機器を導入し、攻撃通信を検知、防御することも有効な対策となります。セキュリティ機器の導入後は適切な運用が必要となるため、SOC(※2)やCSIRT(※3)の自社設置やセキュリティベンダへの外部委託といった手段も有用です。

※1:マクロの実行を伴わないOfficeに関する脆弱性として知られるCVE-2021-40444とFollinaは仕組みが類似していることが指摘されています。

CVE-2021-40444も修正パッチが公開されていますが、今後同様の脆弱性が発見され、悪用される可能性が考えられます。

※2:SOC(Security Operation Center)とは、セキュリティ製品を監視し、サイバー攻撃の検出・分析、対策の提言を行う組織です。

※3:CSIRT(Computer Security Incident Response Team)とは、コンピュータやネットワークを監視し、問題が発生したときは原因解析・調査を

行う組織です。

5. e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター”」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

6. 参考情報

・NEC

Microsoft Wordなどを介して任意コード実行が可能なMSDTの脆弱性(CVE-2022-30190、Follina)の検証

https://jpn.nec.com/cybersecurity/blog/220620/index.html

・Microsoft

Microsoft Windows Support Diagnostic Tool (MSDT) Remote Code Execution Vulnerability

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-30190

CVE-2022-30190 マイクロソフト サポート診断ツールの脆弱性に関するガイダンス

https://msrc-blog.microsoft.com/2022/05/30/guidance-for-cve-2022-30190-microsoft-support-diagnostic-tool-vulnerability-jp/

・BROADCOM (Symantec)

Attackers Exploit MSDT Follina Bug to Drop RAT, Infostealer

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/follina-msdt-exploit-malware

・Cyberint

XFiles Stealer Campaign Abusing Follina

https://cyberint.com/blog/research/xfiles-stealer-campaign-abusing-follina/

・Netskope

CVE-2022-30190: New Zero-Day Vulnerability (Follina) in Microsoft Support Diagnostic Tool

https://www.netskope.com/jp/blog/cve-2022-30190-new-zero-day-vulnerability-follina-in-microsoft-support-diagnostic-tool

・Fortinet

From Follina to Rozena – Leveraging Discord to Distribute a Backdoor

https://www.fortinet.com/blog/threat-research/follina-rozena-leveraging-discord-to-distribute-a-backdoor

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp