Microsoft Exchange Serverの脆弱性をついた攻撃について

2021年3月2日、マイクロソフト社からMicrosoft Exchange Serverにおける緊急度の高い複数の脆弱性に関する情報が公開されました。情報の公開から1か月以上経過した現在でも脆弱性を悪用するサイバー攻撃は依然として継続しており、世界中で被害が拡大しています。

今回はこの脆弱性の詳細、攻撃方法と最新の動向について紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

1. 概要

2021年3月2日、マイクロソフト社からMicrosoft Exchange Serverにおける緊急度の高い複数の脆弱性に関する情報が公開されました。米コンピュータ緊急事態対策チーム(US-CERT)が連日のようにアナウンスを行う異例の対応を行いその危険性が話題となりました。情報の公開から1か月以上経過した現在でも脆弱性を悪用するサイバー攻撃は依然として継続しており、世界中で被害が拡大しています。

今回はこの脆弱性の詳細、攻撃方法と最新の動向についてご紹介いたします。

2. 脅威の詳細

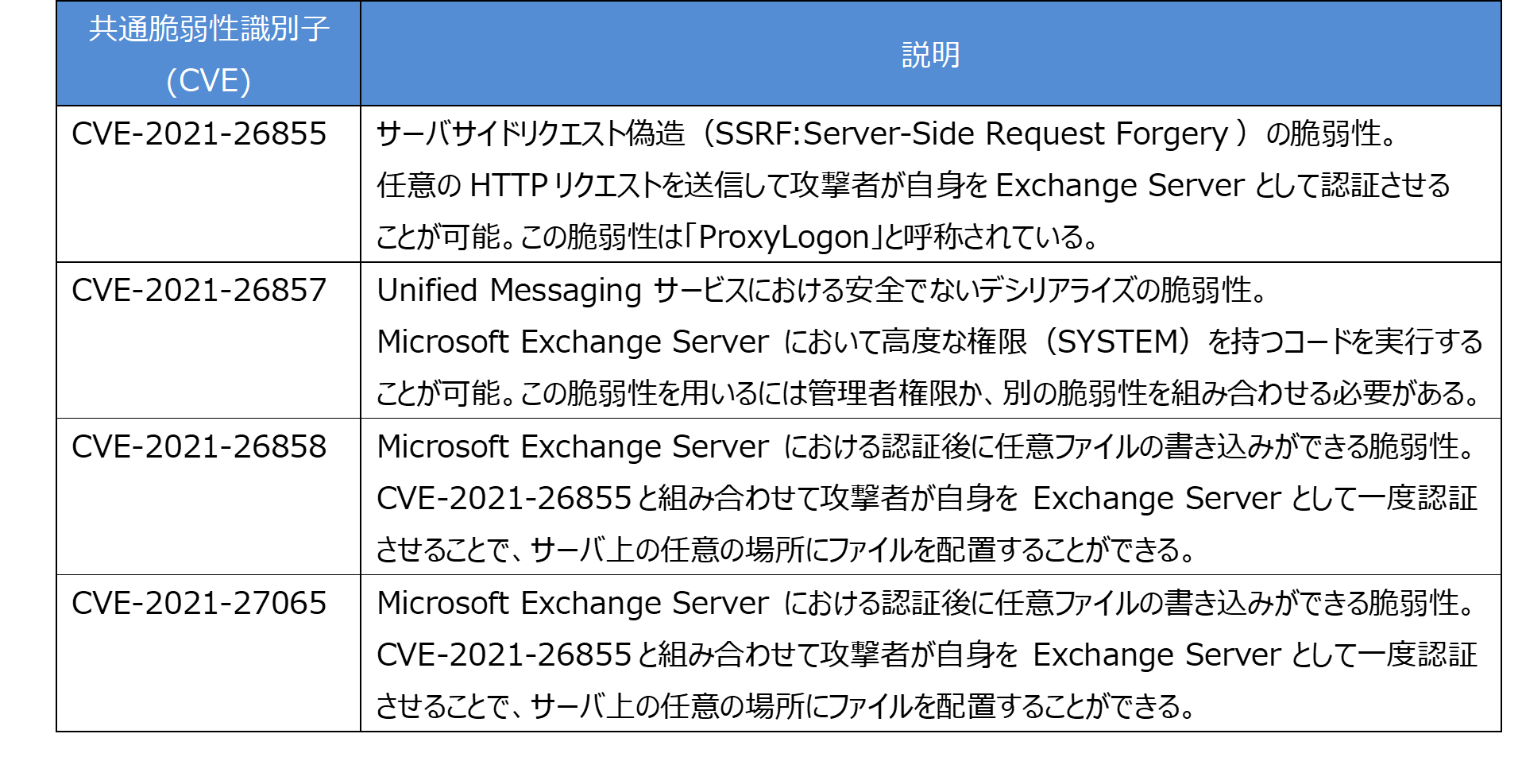

Exchange Serverとは、マイクロソフト社が提供する、メールサーバとグループウェアの機能を統合的に管理することができるサーバソフトウェアです。2021年3月2日(米国時間)にMicrosoft Exchange Serverの複数のバージョンに影響を与える4つの重大なゼロデイ脆弱性が公開され、既に攻撃での悪用が確認されていることが明らかになりました。攻撃者はこの4つの脆弱性を悪用し、インターネットに公開されているMicrosoft Exchange Serverへ不正アクセスしてサーバを悪用することができます。なお、4つのゼロデイ脆弱性は全てパッチがリリースされています。

【表1】4つの重大な脆弱性

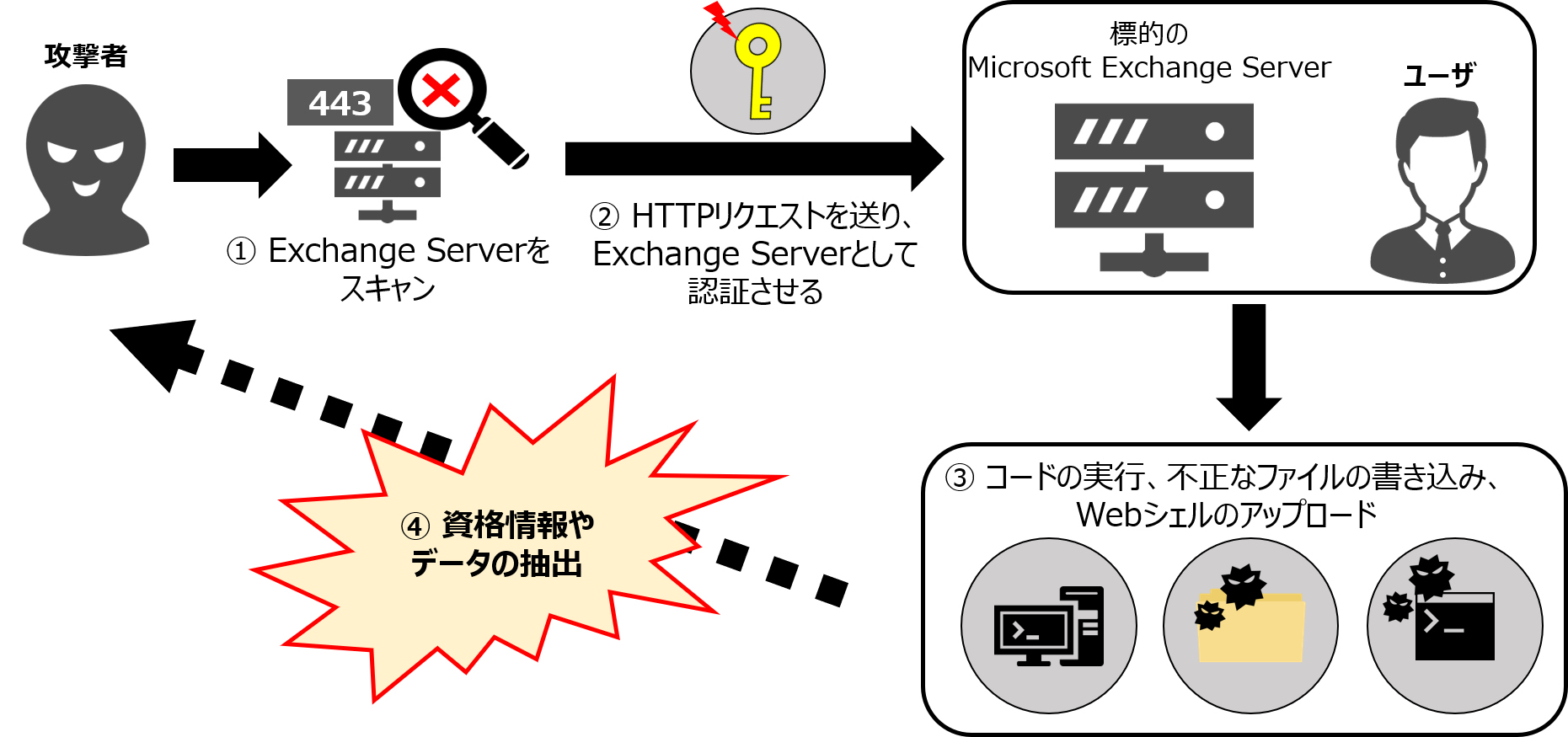

今回の4つの脆弱性を悪用した攻撃方法の一例については図1のとおりとなります。

【図1】Microsoft Exchange Serverの脆弱性をついた攻撃方法の一例

① 攻撃者は外部から443ポートにてアクセス可能なオンプレミスのMicrosoft Exchange Serverを探し特定します。

② 任意のHTTPリクエストを送信することで攻撃者が自身をExchange Serverとして認証させて、管理者に成りすまします。(CVE-2021-26855)

③ SYSTEM権限でコードを実行することが可能な脆弱性(CVE-2021-26857)、攻撃者が自身をExchange Serverとして認証させた後に任意ファイルの書き込みが可能となる脆弱性(CVE-2021-26858、CVE-2021-27065)を悪用することで、Webシェルのアップロードや任意のコマンドを実行することができます。

④ 攻撃者は資格情報やデータを抜き取り漏出させます。

このようにMicrosoft Exchange Serverの脆弱性を悪用されることにより、情報漏出などの被害が発生する可能性があります。その他にもランサムウェアを使用する事例も報告されています。また、設置されたWebシェルにより任意コマンドの実行やファイル更新、削除、参照が行われるだけでなく、Webシェルは後続の攻撃者の侵入経路となる危険性もあります。

3. 最新動向

Microsoft Security Response Centerは3月23日(米国時間)、公式のTwitterアカウントにおいて、92%のMicrosoft Exchange Serverに「パッチを適用した」または「緩和策を適用した」と公表しました。インシデントは継続中でありながら、脆弱性情報の公開以降パッチの適用が相次いで行われたことで大きな進歩があったことを報告しています。しかし、Microsoft Exchange Serverの脆弱性を対象としたランサムウェア攻撃の増加が確認されるなど、本脆弱性を悪用する攻撃は依然として継続しており、長期化する恐れもあり、注意が必要です。

4. e-Gateセンターにおける攻撃検知の推移

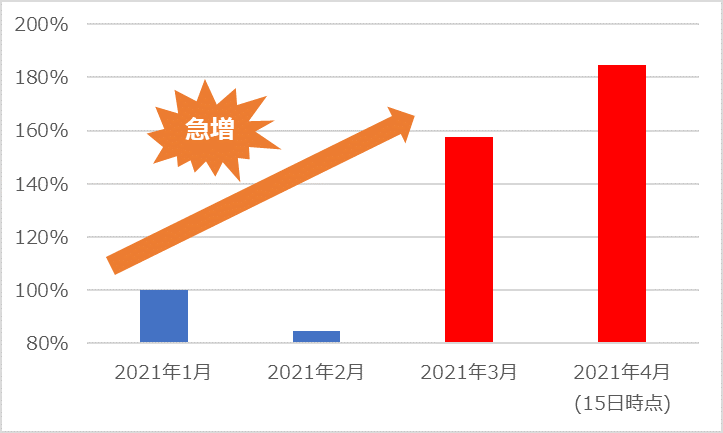

e-Gate センターでは Microsoft Exchange Serverの脆弱性をついた攻撃の増加を観測しております。今年の2月と比較して、3月は大幅に検知数が増加しています。また、4月以降もその検知数に増加の兆しがあることから本脆弱性を悪用した攻撃が今後長期に渡り発生することも推測されます。実際の推移観測結果が図2となります。

【図2】e-GateセンターにおけるMicrosoft Exchange Serverの脆弱性をついた攻撃イベント数の推移

(2021年1月を100%として算出)

5. 攻撃対策

- 最新のアップデートの適用

脆弱性を修正する更新プログラムをMicrosoftが公開しています。対象バージョンのシステムを使用している場合、インストールすることが推奨されます。 - セキュリティ機器による攻撃通信の監視

Microsoft Exchange Serverのポート443への不正アクセスをFirewallやIPS(侵入防御システム)で拒否することで、攻撃の初期段階を阻止することができます。

前述のとおりMicrosoft Exchange Serverへの攻撃は今後長く継続すると推測され、攻撃の被害にあう可能性があります。FirewallやIPS、UTMといったセキュリティ機器により攻撃通信を検知、防御することで、被害を最小限に抑えることができます。何よりも、いち早く攻撃に気付けるような仕組みと監視体制を徹底しておくことが有効な対策となります。

6. e-Gateの監視サービスについて

攻撃対策にある通り、FirewallやIPSをはじめとするセキュリティ機器を導入する場合、それらの機器の運用監視を行うことが重要です。

“e-Gate”の24時間365日有人監視体制のセキュリティ監視サービスをご活用頂きますと、最新の分析システムを活用し精度の高い検知、専任のアナリストによる分析、迅速なセキュリティインシデント対応支援でセキュリティ対策を強化することが可能です。”e-Gate”のMSSの導入をぜひご検討ください。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター”」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

7. 参考情報

・Microsoft

Released: March 2021 Exchange Server Security Updates

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-march-2021-exchange-server-security-updates/ba-p/2175901

・米コンピュータ緊急事態対策チーム(US-CERT)

Citrix Releases Security Updates for Hypervisor

https://us-cert.cisa.gov/ncas/current-activity/2021/03/31/citrix-releases-security-updates-hypervisor

・Microsoft Security Response Center公式Twitterアカウント(@msftsecresponse)

https://twitter.com/msftsecresponse/status/1374075310195412992

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp