急増するWebサイトの改ざん ~攻撃手法と効果的な対策方法~

Webサイトが悪意ある攻撃者によって改ざんされると、マルウェア(コンピュータウィルスやランサムウェア、スパイウェアなど)感染被害や、大規模な情報漏洩事故になる可能性があり軽視できません。最近ますます増加するWebサイトへの攻撃と対策について紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

1. 概要

私たちが必要とする情報の多くがWebサイトを通じて届けられます。本年4月に大手音楽事業会社のWebサイトが攻撃を受け、サイトの一時閉鎖を余儀なくされました。今月には、Webサイトを狙った攻撃により最大3万件の個人情報が流失していたにも関わらず1か月以上周知しなかったとして人材派遣企業の対応に批判が集まっています。

最近ますます増加するWebサイトへの攻撃にフォーカスして攻撃と対策の全容を紹介します。

Webサイトが悪意ある攻撃者によって改ざんされ、マルウェア(コンピュータウィルスやランサムウェア、スパイウェアなど)感染被害や、大規模な情報漏洩事故になる可能性があり、軽視できません。

セキュリティ事故を引き起こすと会社の信用やイメージの低下は免れることができません。企業として適切なセキュリティ対策を講じることは会社のイメージアップや顧客の満足度にも繋がる重要な要素です。本ニュースを皆様のセキュリティ対策にご活用ください。

2. Webサイトに対する攻撃

2-1.攻撃の実態

昨年発行されたPositive Technologiesのレポートによると、侵入テストを受けた92%の企業が外部から侵入が可能な状態で、うち75%の企業はWebアプリケーションの防御対策が不十分なことによるものでした。

同じく昨年発行されたacunetixのレポートによると、35%以上のWebサイトおよびWebアプリケーションに少なくとも1つ以上の「重大度の高い脆弱性」があるとされています。

実際に、国内でも2019年1月1日から2020年3月31日までのJPCERT/CC インシデント報告対応レポートによると(表1 同レポートを加工)、報告された件数だけで2019年の1年間に1,000件を超えるWebサイト改ざんによる被害が発生し、2020年に入ってからの3ヶ月の間に200件に迫る攻撃が行われていることがわかります。

表1 Webサイト改ざんインシデント報告件数

改ざんの攻撃の対象となったWebサイトは、鉄道会社・バス会社や家電量販店通販サイト、動画配信サービスサイト、県警サイト、大学サイト、観光協会サイトなど、業界を問いません。Webサイトを設置するあらゆる組織・企業が攻撃を受ける可能性があります。

2-2. 攻撃の手法

Webサイトの主な改ざん手法として以下の4点があります。

(1)Webアプリケーションの脆弱性を突く(脆弱性攻撃による改ざん)

組織外部の攻撃者が独自に開発されたWebアプリケーションの脆弱性を突きます。

(2)ソフトウェアの脆弱性を突く(脆弱性攻撃による改ざん)

組織外部の攻撃者がWebサイトの使用しているソフトウェアの脆弱性を突きます。

(3)窃取したアカウント情報を悪用した不正ログイン(管理用アカウントの乗っ取りによる改ざん)

組織外部の攻撃者がウェブサイト管理用パソコンから、アカウント情報を窃取し、Webサイトに不正ログインします。

(4)組織内のアクセス制御の不備を突く(管理用アカウントの乗っ取りによる改ざん)

組織内部の管理者権限を持たない攻撃者(内部犯行)がアクセス制御不備を突きます。

3. 対策

今回は2-2(1)Webアプリケーションの脆弱性を突く手法に対する対策の一例を紹介します。(1)において悪用されるWebサイトの脆弱性は以下のとおりです。

・入出力処理に関する脆弱性

・認証に関する脆弱性

・認可に関する脆弱性

・セッション管理に関する脆弱性

・Webサーバ設定に関する脆弱性

・クライアントサイド技術に関する脆弱性

・一般的な脆弱性

・アプリケーション使用や設計に起因する脆弱性

脆弱性への対応については、OS やソフトウェアの場合、各ベンダからの情報を元に、脆弱性修正パッチの適用や安全な設定等、対応を実施することができます。しかし、Webアプリケーションについては、独自に開発される場合が多く、セキュリティ対策は個別に行う必要があり、また早急な対応ができません。開発段階でセキュアな実装を行うことが望まれますが、攻撃の手口はより複雑に、より巧妙になっています。

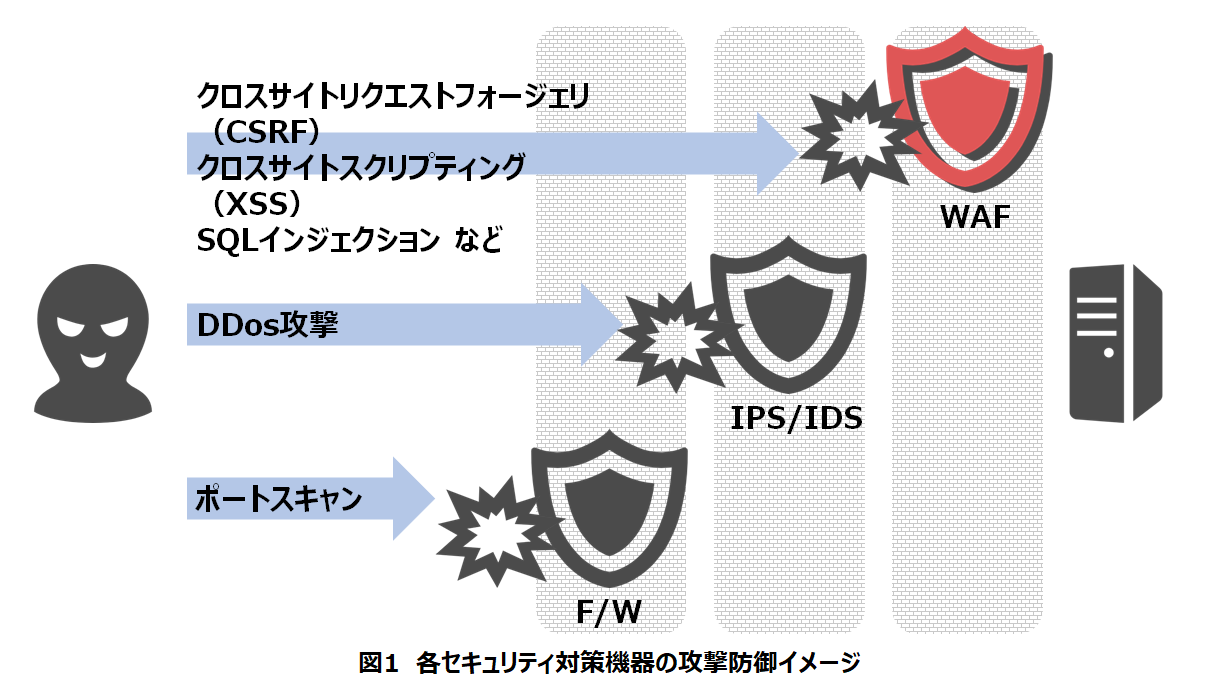

3-1. ネットワークセキュリティ製品による防御

全体的な攻撃に対してFirewall(ファイアウォール)やIPS/IDS(Intrusion prevention systems:侵入検知システム/Intrusion detection system:侵入防御システム)といったセキュリティ機器を設置することで、攻撃によるセキュリティ事故の発生を低減、セキュリティ事故が起きた際の被害の抑制ができます。

しかし、Webアプリケーションの脆弱性を狙った攻撃に対しては、Webアプリケーションの防御に特化したWAF(Web Application Firewall)の導入が有効な対策の一つです。

標準のFirewallは、特定の通信を通過するようにプログラムできますが、通信内容を解析・検査しないため、80/443番ポートへの通信など、正常な通信に偽装した攻撃に対処できません。

IPS/IDSは、ネットワークまたはシステムの動きを監視し、悪意のある動きやポリシー違反をシステム管理者に報告しますが、Webアプリケーションに対する攻撃を検知ようには設計されていません。

WAFは、Webアプリケーションとインターネット間のHTTP通信をフィルタリングおよび監視し、Webアプリケーションを保護するセキュリティ対策製品です。

特に、次のような脅威からWebアプリケーションを保護します。

・クロスサイトリクエストフォージェリ(CSRF)

・クロスサイトスクリプティング(XSS)

・ローカルファイルインクルード(RFI)

・SQLインジェクション

・異常を含めたゼロデイ攻撃防止 など

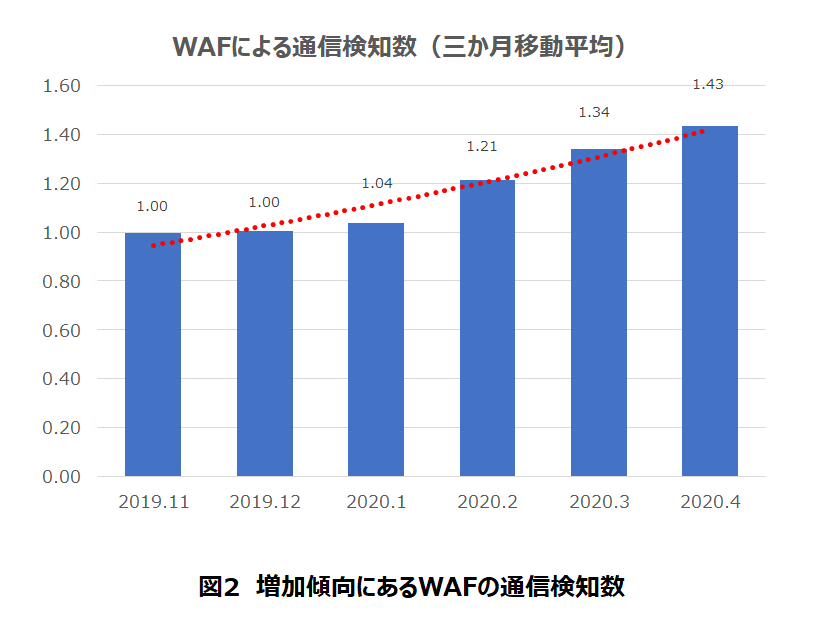

弊社で監視しているWAFでの通信検知数は図2のとおり増加傾向にあります(グラフ縦軸は2019.11分の検知数を1とした比率で表記)。既にWAFによるWebアプリケーション保護の必要性は高まっています。

一つ一つの機器は、単体であらゆる攻撃を防御するようには設計されていません。それぞれの製品は多層防御により、セキュリティレベルを高め、攻撃によるセキュリティ事故の発生を低減させます。WAFはWebアプリケーションを攻撃者から守るための要です。

また、様々な機器が生成する大量のログを一元的に集中管理することが、セキュリティ事件の早期検知を可能にし、被害の抑制につながります。専門のアナリストがログを24時間365日監視・分析するサービス、リモートから手動で多様な攻撃パターンを送信し、WAFによるブロック設定是非を確認するサービスがあります。

3-2. Webアプリケーション診断による予防

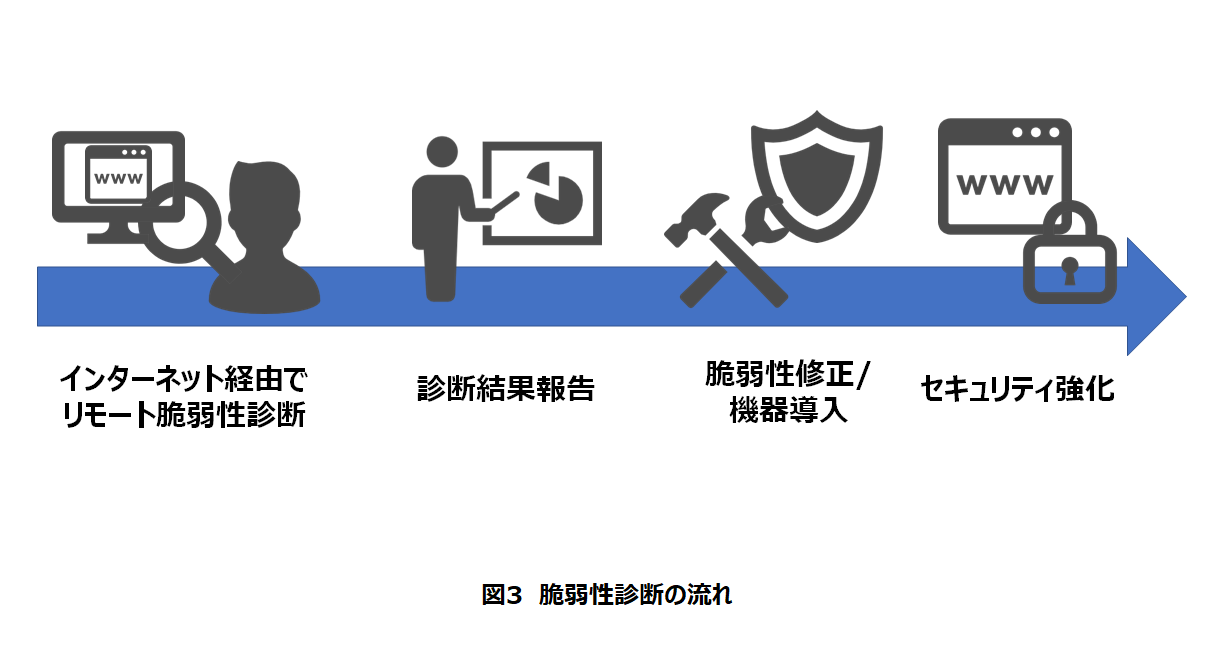

脆弱性については、脆弱性診断によりWebアプリケーションを対象にセキュリティ診断を実行して、現在のセキュリティレベルを把握し、発見された脆弱性の技術的な対策を実施することで、より信頼性の高い安全なシステムを構築し、サービスの安定性を確保するために行います。

診断は次のような項目で行われます。

・SQLインジェクション

・クロスサイトスクリプティング(XSS)

・クロスサイトリクエストフォージェリ(CSRF)

・OSコマンドインジェクション

・ディレクトリリスティング

・メールヘッダインジェクション

・パス名のパラメータの未チェック/ディレクトリトラバーサル

・意図しないリダイレクト

・HTTPヘッダインジェクション

・認証とセッション管理の不備

・認可制御の不備、欠落

・クローラへの耐性

診断サービスは図3の流れで行われ、単なる診断だけでなく結果をもとにした脆弱性の修正のアドバイスも行われます。

発見された脆弱性が修正されていることを再診断するサービスもあります。攻撃によるセキュリティ事故の発生を低減させることで、被害の抑制につながります。

4. 参考情報

Positive Technologies

・Penetration testing of corporation information systems: statistics and findings 2019

https://www.ptsecurity.com/upload/corporate/ww-en/analytics/Corp-Vulnerabilities-2019-eng.pdf

acunetix

・acunetix Web application vulnerability report 2019

https://cdn2.hubspot.net/hubfs/4595665/Acunetix_web_application_vulnerability_report_2019.pdf

JPCERT

・JPCERT/CC インシデント報告対応レポート

https://www.jpcert.or.jp/ir/report.html

IPA(独立行政法人 情報処理推進機構)

・ウェブサイト改ざんの脅威と対策 ~企業の信頼を守るために求められること~

https://www.ipa.go.jp/files/000041364.pdf

・「安全なウェブサイトの作り方」別冊 ウェブ健康診断仕様

https://www.ipa.go.jp/files/000017319.pdf

5. e-Gateの監視サービスと脆弱性診断について

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。Webサイトが危険な状態で放置されていないか監視する、Web改ざん監視サービスも併せてご提案させていただくことができます。

監視サービスや脆弱性診断サービス等をご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター“」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp